150 Accounts besitzt ein Internetnutzer im Schnitt. Bei den vielen Passwörtern für Online-Banking, soziale Netzwerke oder E-Mails stoßen immer mehr Menschen an ihre Grenzen. Zudem gehen 81 Prozent aller Datendiebstähle auf das Konto gestohlener Passwörter zurück. FIDO2 verspricht eine sichere und schnelle Authentifizierung – ganz ohne Passwort. Wir verraten, wie FIDO2 funktioniert und welche Vorteile die Methode bringt.

Was ist FIDO2?

FIDO2 ist eine passwortlose Authentifizierungsmethode der Fido-Allianz und des World Wide Web Consortiums (W3C) für mobile Geräte und Browser. Dabei steht das Akronym FIDO für Fast Identity Online. Das Verfahren ermöglicht, sich mithilfe von verifizierter Hardware gegenüber Online-Diensten zu identifizieren, ohne Passwörter eingeben zu müssen.

Bereits 2012 gründeten PayPal, Lenovo, Infineon, Nok Nok Labs, Validity Sensors und Agnitio die FIDO-Allianz, um die passwortlose Online-Identifizierung voranzutreiben. Später traten der Allianz weitere prominente Konzerne wie Microsoft, Google und Samsung bei. Die zweite Version des FIDO-Standards erschien 2018 unter dem Namen FIDO2. Nach dem Willen der Gründer sollte der FIDO-Algorithmus offen sein, um eine breite Verwendung zu ermöglichen.

Viele Apps und Betriebssysteme nutzen FIDO2 bereits, ohne dass die Nutzer es merken. Ein Beispiel dafür ist der Anmeldeservice von Microsoft Windows Hello, bei dem die Eingabe eines numerischen Codes notwendig ist. Die richtige PIN wird dabei lokal auf dem Rechner gespeichert und mit dem Gerät unzertrennlich verbunden. Sollten Cyberkriminelle die Zahlenkombination erraten, müssten sie ebenfalls den Computer stehlen, um sich erfolgreich anzumelden.

Die wesentlichen Merkmale von FIDO2 sind:

Authentifizierung mit externen oder in den Geräten integrierten Hardware-Keys statt Online-Passwortabfrage

Zwei-Faktor-Authentifizierung

asymmetrische Public/Private Key Kryptographie

lokale Speicherung des Legitimierungsnachweises

Der FIDO2-Prozess im Überblick

Hardware-Keys

Anstatt ein Passwort einzutippen, legitimieren sich FIDO2-Nutzer mittels eines Geräts ihres Vertrauens, des sogenannten Authentifizierers. Die Verbindung zwischen dem Authentifizierer und dem Browser kommt dabei über Bluetooth, USB oder NFC zustande. Zur Auswahl stehen:

USB-Sticks wie beispielsweise von Yubico oder von SecureClick, die auch unter dem Begriff FIDO2-Stick oder FIDO2-Tokens bekannt sind.

Smart-Cards wie die WEGA 3DSA 2.0 Acoustic Card.

Trusted Platform Module (TPM), also eingebettete Chips, die in vielen Smartphones, Laptops und PCs standardmäßig eingebaut sind.

Smartphones oder Laptops: Eine App ermöglicht in diesem Fall, beispielsweise den Fingerabdruck oder die PIN zu verifizieren.

Zwei-Faktor-Authentifizierung

Heutzutage verwenden immer mehr Apps eine Zwei- oder sogar Mehrfaktor-Authentifizierung. Dabei muss sich der Nutzer beispielsweise mit seinem Benutzernamen und Passwort einloggen und zusätzlich einen Code eingeben, der per SMS verschickt wurde. Diese Methode ist sehr sicher, allerdings aufwändig. Steht etwa kein Telefonnetz zur Verfügung, ist die Anmeldung nicht möglich.

Die Zwei-Faktor-Authentifizierung von FIDO2 setzt ebenfalls auf zwei voneinander unabhängige Komponenten, um Nutzer zu legitimieren. Sie benötigt allerdings keinen zweiten Kanal, da die Hardware die SMS ersetzt. Zur Authentifizierung reichen daher der Authentifizierer und eine Internetverbindung. Möglich sind unter anderem:

Eine komplett passwortlose Lösung, beispielsweise mit Smart-Card oder TPM-Modul sowie biometrischem Merkmal oder PIN.

Eine Kombination aus Benutzername und Passwort plus Token. In diesem Fall verbessert FIDO2 die Sicherheit der gängigen, passwortbasierten Anmeldeverfahren.

Asymmetrische Public/Private Key Kryptographie

Herkömmliche, passwortbasierte Authentifizierungsmethoden sind symmetrisch, da sowohl der Nutzer als auch die Webseite das richtige Passwort kennen. Stimmt die Eingabe beim Login mit dem auf der Webseite gespeicherten Passwort überein, ist der Nutzer legitimiert. Diese Methode hat jedoch den Nachteil, dass Dritte den Server hacken und damit das Passwort stehlen können.

FIDO2 basiert dagegen auf der asymmetrischen Public/Private Key Kryptographie, bei der ein Schlüsselpaar zur Anwendung kommt. Während der Public Key öffentlich verfügbar ist, verbleibt der Private Key lokal auf dem Gerät. Bei jedem Nachrichtenaustausch verschlüsselt der Sender die Daten mit dem öffentlichen Schlüssel. Um sie zu entschlüsseln, benötigt der Empfänger den privaten Schlüssel. Dabei ist es nicht möglich, jenen aus dem öffentlichen Key herzuleiten.

Wie funktioniert FIDO2?

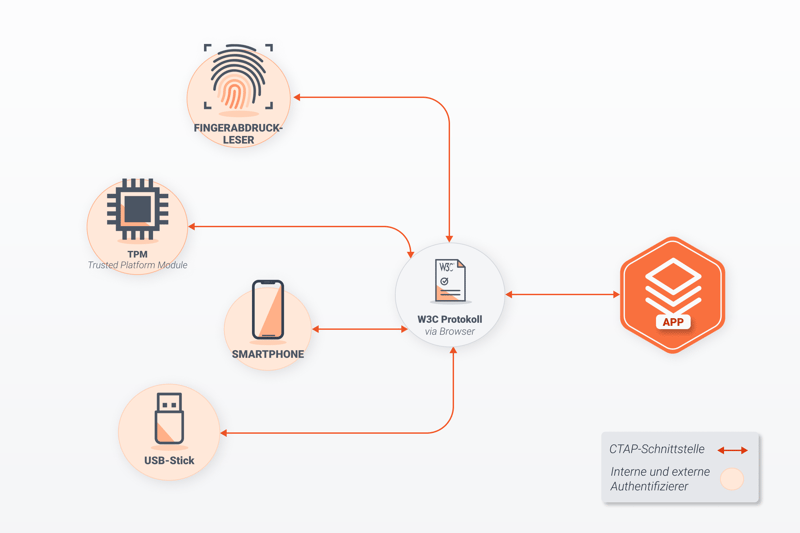

FIDO2 nutzt das Client to Protocol (CTAP) der FIDO-Allianz und die WebAuthn-API des W3C. Die CTAP-Schnittstelle ermöglicht Browsern und Plattformen, eine Verbindung mit einem konformen Gerät via USB, NFC oder Bluetooth zu etablieren. Wenn die Anwendung (Browser oder App) sich mit dem Authentifizierer verbindet, sendet sie einen Befehl. Der Authentifizierer reagiert entweder mit den notwendigen Daten oder mit einem Fehler darauf.

Das WebAuthn Protokoll definiert dagegen eine Schnittstelle, mit der Webanwendungen die Public/Private Key Kryptographie in einen Browser integrieren, um die Authentifizierung zu ermöglichen. Das geschieht, indem sie via CTAP-Protokoll mit dem Authentifizierer (TPM-Modul oder externem Stick) kommunizieren.

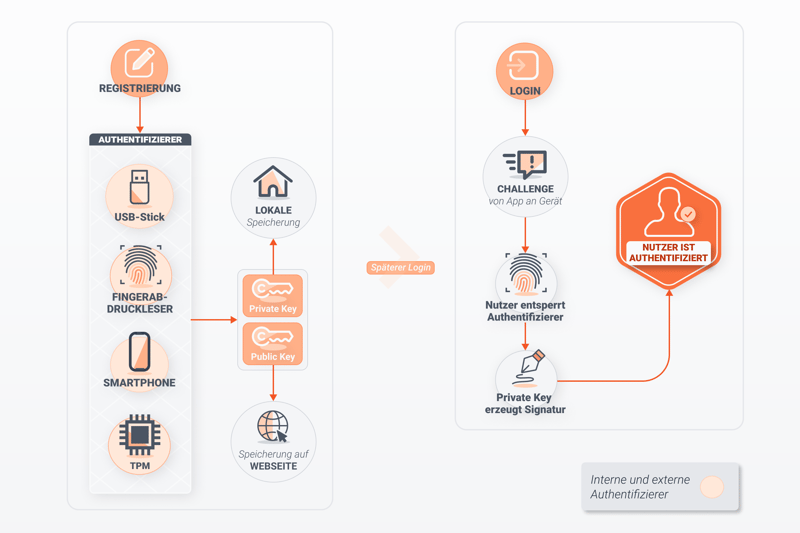

Die Kommunikation zwischen Webserver und Endnutzer geschieht in mehreren Schritten:

- 1.

Benutzer registrieren sich auf einer Webseite, beispielsweise mit ihrer E-Mail-Adresse und einer PIN beziehungsweise einem Fingerabdruck.

- 2.

Der USB-Stick oder das TPM-Modul erzeugen für diese Webseite einen privaten und einen öffentlichen Schlüssel.

- 3.

Die Webanwendung speichert den öffentlichen Schlüssel, während der private Schlüssel lokal verbleibt.

- 4.

Bei späteren Anmeldungen verschickt die Webanwendung eine sogenannte Challenge-Anfrage an das Gerät.

- 5.

Der Nutzer entsperrt den Authentifizierer mit seinem Fingerabdruck oder gibt seine PIN ein. Dieser Schritt ist bei manchen Authentifizierern freiwillig. Es ist auch möglich, beispielsweise den Stick so zu konfigurieren, dass es reicht, ihn in den USB-Anschluss des Laptops zu stecken. Die Sicherheit ist in diesem Fall allerdings etwas geringer.

- 6.

Ist die Eingabe korrekt, erzeugt der Authentifizierer mit dem lokal gespeicherten privaten Schlüssel eine digitale Signatur.

- 7.

Der Browser verschickt die digitale Signatur an die Webanwendung.

- 8.

Bei erfolgreicher Verifizierung der Signatur durch die Webanwendung ist der Endnutzer authentifiziert.

So funktioniert die Anmeldung mit FIDO2

Wie kann ich FIDO2 nutzen?

Für die Identifizierung ist ein Browser notwendig, der den FIDO2-Standard unterstützt. Zudem muss auch der jeweilige Webdienst beziehungsweise die App FIDO2-kompatibel sein. Letzteres trifft unter anderem auf alle Microsoft-Dienste wie Outlook, OneDrive und Office sowie auf viele Plattformen wie Twitter, GitHub und Dropbox zu.

Meldet sich ein Nutzer zum ersten Mal an, ist eine Registrierung notwendig. Dabei ist es möglich, die Authentifizierungsmethode selbst auszuwählen. Bei Windows Hello funktioniert die Erstanmeldung beispielsweise so:

Wählen Sie Start > Einstellungen > Konten > Anmeldeoptionen.

Unter Verwaltung wählen Sie den Authentifizierer unter Gesichtserkennung, Fingerabdruckerkennung und PIN.

Um einen zusätzlichen Sicherheitsschlüssel hinzufügen, melden Sie sich bei Ihrem Microsoft-Konto an. Wählen Sie Sicherheit > Weitere Sicherheitsoptionen.

Wählen Sie Hinzufügen einer neuen Anmelde- oder Überprüfungsmethode aus.

Klicken Sie auf Einen Sicherheitsschlüssel verwenden und wählen Sie den Typ Ihres Schlüssels (USB oder NFC) aus, und drücken Sie Weiter.

Fügen Sie Ihren Schlüssel (beispielsweise USB-Stick) ein.

Erstellen Sie eine PIN oder tippen Sie die bereits erstellte PIN ein.

Berühren Sie die Fläche auf dem USB-Stick, falls notwendig. Diese Sicherheitsmaßnahme dient nur dazu zu verifizieren, dass wirklich jemand hinter dem PC sitzt.

Geben Sie Ihrem Sicherheitsschlüssel einen Namen, um ihn eindeutig zu identifizieren.

Melden Sie sich fortan mit Windows Hello und mit dem Sicherheitsschlüssel an.

Wie sicher ist FIDO2?

Die Public/Private Key Kryptographie gilt als sehr sicher, da es nahezu unmöglich ist, den privaten Schlüssel zu erraten. Das macht FIDO2 zuverlässiger als herkömmliche, passwortbasierte Authentifizierungsverfahren, bei denen Hacker insbesondere schwache Passwörter leicht herausfinden.

Darüber hinaus bietet FIDO2 folgende Vorteile:

Die Anmeldedaten sind auf jeder Website einzigartig.

Sie werden nur lokal auf dem Gerät, jedoch auf keinem Web-Server gespeichert. Das eliminiert das Risiko durch Phishing und Datenlecks.

Anmeldedaten lassen sich nicht zur Nachverfolgung des Nutzerverhaltens im Internet verwenden, da das Schlüsselpaar bei jeder Webseite einmalig generiert wird.

Im Gegensatz zu passwortbasierten Anmeldeverfahren ist es möglich, für den gleichen Nutzer mehrere Schlüsselpaare festzulegen und zu speichern. Damit ist eine Anmeldung selbst dann durchführbar, wenn ein Schlüsselpaar verloren geht.

Auch FIDO2 bietet aber keine hundertprozentige Sicherheit. Stiehlt jemand etwa den FIDO2-Stick und das dazugehörige Gerät, kann er sich je nach Einstellung problemlos anmelden. Das lässt sich allerdings leichter als Online-Diebstähle verhindern, indem man jegliche Hardware sicher aufbewahrt.

Verliert ein Nutzer den Authentifizierer, ist die Wiederherstellung oft nur mit einem Backup-Code oder einem zweiten, bereits registrierten Schlüssel möglich. Im konkreten Fall hängt die Prozedur allerdings von der jeweiligen Anwendung ab. Webseiten, die Zahlungsdaten verarbeiten, haben dabei in der Regel höhere Sicherheitsanforderungen als etwa Accounts von sozialen Netzwerken.

Welche Websites unterstützen FIDO2?

Um das FIDO2-Authentifizierungsverfahren durchzuführen, benötigen Online-Dienste die standardisierte Web-API von WebAuthn. Sowohl Windows 10 als auch Android (ab 7.0+) unterstützen jene, genauso wie die folgenden Browser:

Google Chrome

Mozilla Firefox

Microsoft Edge

Apple Safari

Auch zahlreiche Webseiten und Apps haben bereits die passwortlose Authentifizerung mit FIDO2 implementiert. Dazu zählen:

Dropbox

Google Drive

OneDrive

PCloud

Google Wallet

YouTube

GMail

Fazit

Der FIDO2-Standard bietet ein sicheres und unkompliziertes Verfahren, um Apps und Webdienste passwortlos zu nutzen. Bei der auf asymmetrischer Kryptographie basierenden Authentifizierung verbleibt der private Schlüssel lokal, was Sicherheit vor Passwortdiebstählen bietet.

Fast alle gängigen Browser und Betriebssysteme sowie viele Webanwendungen unterstützen FIDO2. Nutzer benötigen ein TPM-Modul, einen externen FIDO2-Stick, eine Smart-Card oder eine Software, die als Authentifizierer fungieren. Als Authentifizierungsmethode kommen entweder eine PIN oder biometrische Merkmale infrage. Alles in allem ist FIDO2 eine vollwertige und sichere Alternative zur passwortbasierten Anmeldung, die insbesondere für Internetnutzer attraktiv sein dürfte, die genug von Passwörtern haben.

Falls Sie einfach nur nach einer praktischen Methode suchen, Ihre vielen Passwörter sicher zu verwalten, sind Passwort-Manager hingegen eine gute Alternative.