Zugriff durch „rohe Gewalt“: Bei einem Brute-Force-Angriff versuchen Cyberkriminelle, das richtige Passwort zu einem Account zu erraten. Dabei nutzen sie nicht etwa ausgeklügelte Hacks, sondern probieren systematisch zufällige Zeichenfolgen und häufig benutzte Passwörter aus. Lesen Sie in unserem Artikel, welche Methoden sie dabei verwenden und wie Sie als Nutzer Ihr Risiko minimieren.

Online-Shops, Plattformen und auch interne Netzwerke am Arbeitsplatz basieren meist auf passwortgesicherten Konten. 150 Accounts besaß der durchschnittliche US-amerikanische Internetnutzer 2017. Um sich unberechtigten Zugriff zu verschaffen, verwenden Hacker oft die trivialste Methode: Sie versuchen, das Passwort zu erraten. Das funktioniert so wie bei einem Fahrraddieb, der bei einem Zahlenschloss alle möglichen Zahlenkombinationen testet, bis er die richtige herausfindet.

Laut Verizon Data Breach Report 2021 haben 23 Prozent der an der Studie teilnehmenden Unternehmen irgendeine Art von Brute-Force-Angriffen erfahren. Ist ein Konto gehackt, richten die Cyberkriminelle oft weitere Schäden an, indem sie beispielsweise Ransomware-Angriffe starten. Sind sie dagegen nicht erfolgreich, erfahren Nutzer oft nichts, da nicht alle Plattformen sich diesbezüglich transparent verhalten.

Wie funktioniert ein Brute Force Angriff?

Bei einem Brute-Force-Angriff wenden Hacker die Trial-and-Error-Methode an, indem sie Zeichenkombinationen testen. Sie generieren sie nicht manuell, sondern mittels eines Algorithmus. Wie schnell das Erraten des richtigen Passworts gelingt, hängt von der Passwortlänge und von der verwendeten Hardware ab:

Bei einer aus vier Ziffern bestehenden PIN gibt es beispielsweise 10^4 oder 10.000 mögliche Kombinationen. Das klingt viel, doch ein moderner Prozessor braucht nur einen Sekundenbruchteil, um alle Schlüssel zu generieren.

Nehmen wir ein Passwort aus acht Buchstaben mit Groß- und Kleinschreibung, beträgt die Anzahl der Kombinationen 52^8. Das sind 53.459.728.531.456 oder über 53 Billionen mögliche Schlüssel. Ein leistungsstarker Prozessor braucht aber auch hier lediglich sieben Stunden, um alle auszutesten.

Als sehr sicher gelten 128- und 256-Bit Schlüssel, die Verschlüsselungsalgorithmen wie der AES-Algorithmus nutzen. Ihre Länge beträgt 32 beziehungsweise 64 Zeichen im hexadezimalen Zahlensystem. Selbst die derzeit mächtigsten Rechnersysteme würden einige Trilliarde Jahre brauchen, um alle möglichen Kombinationen auszuprobieren.

Zur schnellen Schlüsselgenerierung nutzen Hacker oft spezielle Hardware. Sogenannte ASICS sind Chips, die bestimmte logische Operationen schneller als herkömmliche Prozessoren ausführen. Beliebt sind auch GPUs (Graphic Processing Units). Die für Grafikkarten optimierten Chips zeichnen sich durch eine sehr hohe Taktfrequenz ab.

Die möglichen Passwörter erzeugt eine Software, die unter anderem im Darknet erhältlich ist. Dort erwerben Hacker oft auch Passwortlisten aus früheren Datenlecks. Ebenfalls lassen sich Botnets kaufen. Genauso wie bei DDOS-Angriffen erhöhen die Netzwerke aus fremden Computern die zur Verfügung stehende Rechenleistung.

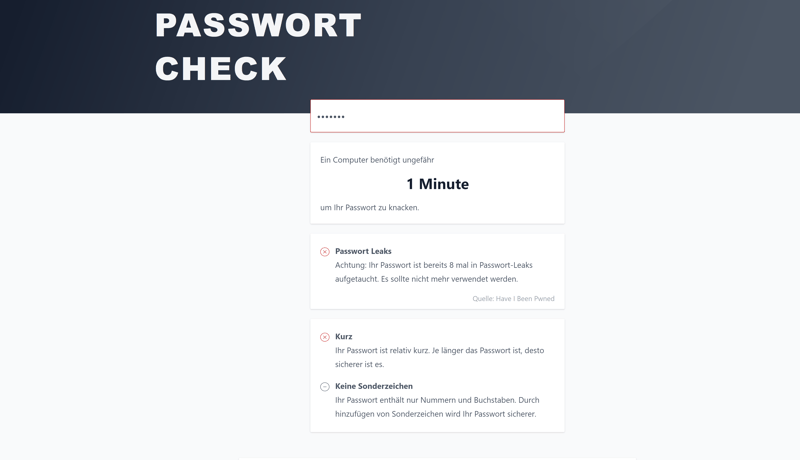

Mit dem Passwort-Check von EXPERTE.de finden Sie heraus, wie lang ein Computer ungefähr braucht, um ein bestimmtes Passwort zu knacken:

Schwache Passwörter, die bekannte Begriffe oder Namen enthalten, lassen sich besonders leicht identifizieren.

Wer versteckt sich hinter Brute-Force-Angriffen?

Genauso wie bei Phishing-Attacken und anderen Formen von Cyberkriminalität stecken hinter den Angriffen Hacker, die oft mehrere Ziele gleichzeitig verfolgen:

Sensible Daten stehlen – vertrauliche E-Mails und sensible Finanzdaten dienen dazu, Opfer zu erpressen, Geld zu stehlen sowie Identitätsdiebstähle durchzuführen. Beispielsweise bestellen sie Waren auf den Namen der Betroffenen. Bei Unternehmen geht es auch darum, an Betriebsgeheimnisse zu kommen und sie an die Konkurrenz zu verkaufen.

Malware verteilen – gehackte E-Mail-Konten eignen sich, um Nachrichten mit infizierten Anhängen zu verteilen. Alternativ führen Links zu betrügerischen Websites. Die Empfänger sind vulnerabler als bei einem konventionellen Malware-Angriff, da sie der gekaperten E-Mail-Adresse vertrauen.

Den Ruf der Opfer schädigen – bei Behörden und Organisationen dienen gehackte Accounts in sozialen Netzwerken manchmal dazu, falsche oder geheime Informationen zu verbreiten.

Den Betrieb stören – nicht selten sind Brute-Force-Angriffe Eintrittstore für Cyberkriminelle, die wichtige Daten löschen oder die Server lahmlegen. Das geschieht entweder im Auftrag der Konkurrenz oder aus ideologischen Gründen.

Lösegeld fordern – manchmal kombinieren Hacker Brute-Force-Angriffe mit beispielsweise Ransomware-Attacken. Dringen sie mit dem erratenen Passwort in das System ein, verschlüsseln sie Daten und liefern den Schlüssel nur gegen Geld.

Kontrolle über die Webseite erlangen – Unbekannte erschleichen sich mit Brute-Force-Angriffen oder Phishing Zugangsdaten und fügen beispielsweise Banner unbemerkt in eine Webseite ein. Werden diese geklickt, erhalten sie Geld. Alternativ verändern sie Links, die die Besucher zu betrügerischen Seiten umleiten.

Welche Arten von Brute Forcen Angriffen gibt es?

Nicht immer beschränken sich die Angreifer darauf, zufällige Zeichenfolgen auszuprobieren. Je nach Methode unterteilt man Brute-Force-Angriffe in folgende Kategorien:

Herkömmliche Brute-Force-Angriffe – eine Software generiert alle möglichen Passwortkombinationen und testet sie an einem Konto.

Wörterbuchangriffe – hier verwenden die Angreifer existierende Wörter aus dem Wörterbuch oder aus einer Passwortliste und versuchen, sich damit einzuloggen. Dabei nutzen sie die Tatsache aus, dass viele User für ihre Konten bekannte Begriffe oder Sätze wählen, um sich die Passwörter leichter zu merken.

Umgekehrte Brute-Force-Angriffe – anstatt zu versuchen, ein einziges Konto zu hacken, testen Cyberkriminelle ein Passwort auf Tausenden von Accounts. Wie bei Wörterbuchangriffen wählen sie oft triviale Passwörter wie 123456 oder qwertz.

Credential Stuffing – ist es beispielsweise mit Phishing gelungen, Passwörter zu ergattern, geben Hacker dieselben Benutzernamen und Passwörter bei anderen Plattformen ein. Nicht selten sind sie damit erfolgreich, da viele Nutzer die gleichen Zugangsdaten für mehrere Konten verwenden.

Hybride Brute-Force-Angriffe – oft kombinieren Brute-Force-Angriffe mehrere Strategien. Beispielsweise hängen Hacker Sonderzeichen oder Ziffern an Passwörter aus dem Wörterbuch an. Damit machen sie sich zunutze, dass viele User ihre Passwörter über die Jahre minimal verändern.

Berühmte Brute Force Angriffe

Oft erfährt die Öffentlichkeit nichts von versuchten oder erfolgten Brute-Force-Angriffen. Hin und wieder machen die Attacken aber auch Schlagzeilen:

Beim Brute-Force-Angriff gegen die Entwicklerplattform GitHub im Jahr 2013 gerieten 40.000 IP-Adressen ins Visier der Hacker, die eine Passwortliste aus einem früheren Datenleck nutzten. Bis jetzt bleibt unklar, wie viele Accounts gehackt wurden.

2015 kaperten Cyberkriminelle über 20 Millionen Konten beim E-Commerce-Riese Alibaba. Unter anderem kauften sie Produkte und posteten falsche Bewertungen. Dank einer Passwortdatenbank waren 20 % der Brute-Force-Angriffe erfolgreich.

Fast einen Monat dauerte der Brute-Force-Angriff gegen Nintendo 2013. Über 25.000 Konten waren betroffen, insgesamt fanden über 15 Millionen Anmeldeversuche statt.

Wie kann man sich vor Brute Force Angriffen schützen?

Verhindern lassen sich Brute-Force-Angriffe nicht. Mit den richtigen Strategien machen es Nutzer aber den Hackern schwer, das richtige Passwort zu erraten. Zusätzlich können IT-Fachkräfte dafür sorgen, dass die Server einem Angriff besser widerstehen.

So schützen Sie als Benutzer Ihre Konten

Starke Passwörter – Wählen Sie Passwörter, die aus mindestens 15 Zeichen bestehen. Vermeiden Sie dabei bereits existierende Wörter, Geburtsdaten und Sätze. Ein Passwort-Manager macht die Erstellung und Verwaltung sicherer Passwörter besonders einfach. Mit unserem Passwort Check ermitteln Sie, wie stark Ihr Passwort ist.

Sichereres Einloggen – Loggen Sie sich, wenn möglich, immer mit Zwei-Faktor-Authentifizierung ein.

Verschlüsselte Kommunikation – Nutzen Sie verschlüsselte Protokolle wie HTTPS, damit Hacker bei der Passworteingabe Ihre Daten nicht abfangen.

Auf Passwörter verzichten – Am sichersten sind passwortlose Methoden wie FIDO2, die eine Authentifizierung anhand biometrischer Verfahren oder Hardware ermöglichen.

So schützen Sie als Administrator den Server

Anmeldeversuche begrenzen – Legen Sie eine maximal mögliche Anzahl an fehlerhaften Logins fest. Beispielsweise soll ein Konto nach drei vergeblichen Anmeldeversuchen vorerst gesperrt werden. Dieses Verfahren schützt allerdings nicht bei umgekehrten Brute-Force-Angriffen.

Standardports ändern – Bei Internetanwendungen kommunizieren Client und Server meist verschlüsselt über das SSH-Protokoll (Secure Shell), das standardmäßig Port 22 nutzt. Hacker haben damit bei Brute-Force-Angriffen ein leichtes Spiel, da sie wissen, welchen Port sie angreifen müssen. Ändern Sie in den Servereinstellungen den Port, müssen sie dagegen erst aufwändig suchen. Dazu öffnen Sie die Datei sshd_config und ersetzen Port 22 mit einem Wert zwischen 1024 und 65536. Stellen Sie sicher, dass der gewählte Port nicht belegt ist.

Zugang über Remote Desktop reglementieren – Viele Brute-Force-Angriffe nutzen Schwachstellen von Remote Desktop Verbindungen. Ermöglichen Sie daher nur ausgewählten IP-Adressen den Zugang über Remote Desktop. Alternativ bewahrheiten sich Zero-Trust Sicherheitsmodelle, die eine Zwei-Faktor-Authentifizierung, Firewalls und Geoblocking vereinen.

CAPTCHA implementieren – CAPTCHA-Anfragen schützen Server, indem sie automatisierte Bots blockieren.

Unbenutzte Accounts regelmäßig löschen – Wird ein Konto lange nicht benutzt, sind die Anmeldedaten möglicherweise veraltet und entsprechen nicht mehr den aktuellen Sicherheitsrichtlinien. Dagegen sind Brute-Force-Angriffe besonders erfolgreich.

Traffic überwachen – Logdateien ermöglichen einen Überblick über erfolglose Anmeldeversuche. Nehmen Sie die Protokolle regelmäßig unter die Lupe und sperren Sie verdächtige IP-Adressen.

Keine unverschlüsselten Passwörter speichern – Passwörter auf dem Server sollten mit 256-Bit Algorithmen verschlüsselt sein. Das hilft zwar nicht gegen klassische Brute-Force-Angriffe, verhindert aber Credential Stuffing.

Fazit

Brute-Force-Angriffe stellen eine Bedrohung für private Internetnutzer, Serverbetreiber und Unternehmen dar. Eine lückenlose Sicherheit gibt es nicht, doch mit den richtigen Strategien können Sie Hackern das Leben besonders schwer machen.

Als Nutzer können Sie Ihre Daten schützen, indem Sie starke Passwörter wählen, am besten per Passwort-Manager, und sich mit der Zwei-Faktor-Authentifizierung oder über passwortlose Methoden einloggen. Administratoren wehren Hacker ab, indem sie Remote Desktop und SSH-Verbindungen richtig konfigurieren, die Anzahl an maximalen Logins begrenzen und den Traffic überwachen.

Häufige Fragen & Antworten

Bei Brute-Force-Angriffen erraten Hacker das richtige Passwort, indem sie alle möglichen Kombinationen ausprobieren. Entweder lassen sie zufällige Zeichenfolgen von einer Software generieren (klassische Brute-Force-Angriffe) oder sie nutzen beispielsweise eine Liste aus existierenden Wörtern (Wörterbuchangriffe).

Viele Brute-Force-Angriffe zielen auf SSH- oder Remote Desktop Verbindungen. Es ist daher wichtig, auf eine sichere Authentifizierung der Nutzer zu setzen. CAPTCHAs, begrenzte Logins und die Sperre verdächtiger IP-Adressen hilft, Hacker fernzuhalten. Auch sollten diese Verbindungen nicht über die Standardports erfolgen.

Je länger das Passwort, desto schwieriger ist es für Angreifer, es durch Ausprobieren zu erraten. Sonderzeichen und eine Mischung aus Groß- und Kleinbuchstaben erhöhen die Anzahl der möglichen Kombinationen. Weiter enthält ein starkes Passwort keine Begriffe, Geburtsdaten oder Personennamen. Erfahren Sie im EXPERTE.de Passwort-Check, wie sicher Ihr Passwort ist.