Im Juli 2021 hat der IT-Sicherheitsdienst Cloudflare eine rekordverdächtige DDoS-Attacke abgewehrt, bei der Hacker über 17 Millionen Anfragen pro Sekunde verschickten. Kein Einzelfall: 2020 allein wurden rund 10 Millionen DDoS-Angriffe ausgeführt – Tendenz steigend.

Was diese Art Angriff so tückisch macht, ist unter anderem ihre vermeintliche Willkür. Bei DDoS-Attacken geht es nicht primär darum, Daten zu stehlen. Vielmehr möchten die Angreifer Dienste stören und Websites unerreichbar machen. Lesen Sie in unserem Artikel, wer hinter DDoS-Angriffen steckt, wie sie ablaufen und wie Sie sich dagegen wappnen.

DDoS – Was ist das?

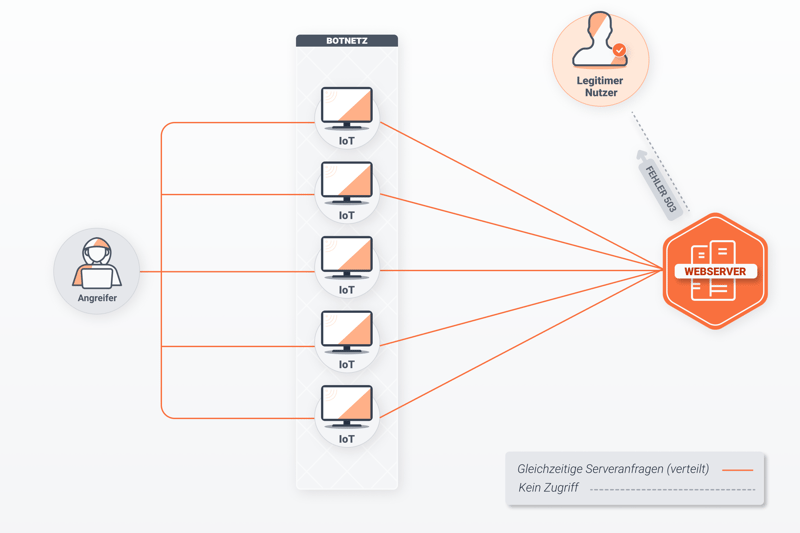

Eine Distributed Denial of Service (DDoS) Attacke ist ein Cyberangriff, der darauf zielt, einen Dienst oder einen Server nicht verfügbar zu machen (Englisch: Denial of service). Dafür greifen tausende von Rechnern dasselbe Ziel an, indem sie von verschiedenen Orten aus (Englisch: distributed) gleichzeitig Nachrichten verschicken. Der Server bricht unter der Last dieser Anfragen zusammen, sodass die Webseite/ Anwendung für alle anderen Benutzer unerreichbar ist. Ruf jemand sie auf, erscheint oft die Fehlermeldung HTTP 503 Service nicht verfügbar. In anderen Fällen lädt die Seite ungewöhnlich langsam.

Funktionsweise eines DDoS-Angriffs

Oft besteht das angreifende Rechnernetz aus gekaperten Rechnern (Botnet oder Zombie-Netzwerk). Die Besitzer laden dabei aus Versehen Malware herunter und merken vielleicht gar nicht, dass ihr infizierter Rechner gerade einen DDoS-Angriff durchführt. Die eigentlichen Drahtzieher der Attacke sitzen oft Tausende von Kilometern entfernt.

Im vergangenen Jahrzehnt wurden auch Smart Home Anwendungen wie vernetzte Kameras, Sensoren, Smart-TVs und Lichter immer öfter von Hackern zu diesem Zweck missbraucht, da ihre Sicherheitsprotokolle besonders lückenhaft sind. Inzwischen müssen Cyberkriminelle nicht mal mehr selber Malware verschicken, um ein Botnet aufzubauen. Im Darknet lassen sich DDoS-as-a-Service Botnetze zu erschwinglichen Preisen mieten.

Worauf zielen DDoS-Angriffe ab?

Die Bots greifen unterschiedliche Ebenen von Netzwerkprotokollen an und nutzen verschiedene Schwachstellen, um den Datenverkehr zum Erliegen zu bringen. Ziel dieser Angriffe sind meist Unternehmen, häufig Plattformen, Anbieter von Cloud-Services oder Banken. Hinter solchen Angriffen stecken vielfältige Gründe:

Konkurrenz ausschalten: In einer Umfrage aus dem Jahr 2017 glaubten über 40% der Unternehmen, dass ihre Wettwerber hinter den gegen sie gerichteten DDoS-Angriffen steckten. Ist die IT-Infrastruktur lahmgelegt, büßt ein Unternehmen an Ansehen ein und verliert möglicherweise Kunden.

Unternehmen erpressen: Nicht selten verlangen Hacker ein Lösegeld, um eine DDoS-Attacke zu stoppen oder drohen damit, wenn die Firma die verlangte Summe nicht bis zu einer bestimmten Frist zahlt.

Regierungen und Organisationen sabotieren: Manchmal treiben ideologische Gründe Hacker an, beispielsweise wenn die Angriffe sich gegen Parteien, politische oder Finanzinstitutionen richten. In anderen Fällen stecken hinter den Attacken staatliche Stellen. Beispielsweise wird Nordkorea verdächtigt, seit 2000 auf diese Weise den Erzfeind Südkorea immer wieder anzugreifen.

IT-Team ablenken: Immer häufiger kombinieren Hacker DDoS-Angriffe mit anderen Formen von Cyberattacken, beispielsweise mit Ransomware. Der Angriff ist dann nur eine Falle, damit sich die IT-Ressourcen des Unternehmens auf die Anfrageüberflutung konzentrieren. In der Zeit schmuggeln die Angreifer ungestört Malware in die IT-Infrastruktur ein oder stehlen sensible Daten.

Wie misst man die Stärke von DDoS-Angriffen?

Es gibt zwei Parameter, anhand derer Experten DDoS-Angriffe kategorisieren:

Volumen

In Megabit pro Sekunde (Mbps), Gigabit pro Sekunde (Gbps) oder Terabit pro Sekunde (Tbps) gemessen, gibt dieser Parameter die Datenmenge wieder, mit der die Angreifer ihre Opfer überfluten. Obwohl in den vergangenen Jahren einige große DDoS-Attacken im Tbps-Bereich erfolgten, die ein großes Medienecho fanden, haben die meisten laut einer Analyse von Netscout ein Volumen unter 1 Gbps.Geschwindigkeit

Dieser Parameter besagt, wie schnell die Bots die Datenpakete übermitteln. Die meisten DDoS-Angriffe bewegen sich laut Netscout im Bereich zwischen 10 und 100 kpps (Tausende Pakete pro Sekunde).

Wie läuft eine DDoS-Attacke ab?

Fast alle Internetanwendungen nutzen die Client-Server-Architektur. Ein Rechner (Client) sendet dabei eine Anfrage an einen anderen Rechner (Server), beispielsweise indem der Benutzer eine Internetadresse eintippt.

Server haben in der Regel eine Bandbreite von mehreren Gigabit pro Sekunde (Gbps). Sie sind daher in der Lage, tausende von Anfragen abzuarbeiten. Übersteigt aber der Traffic die Obergrenzen, gerät jeder Server in Schwierigkeiten. Das kann man sich wie eine Straße vorstellen, auf der zu viele Autos fahren wollen. Selbst auf einer Autobahn entstehen irgendwann lange Staus.

Egal welche Technik verwendet wird, ein DDoS-Angriff geschieht immer nach der gleichen Reihenfolge:

- 1.

Hacker infizieren fremde Rechner/IoT-Geräte mit Malware und bilden ein Botnet.

- 2.

Sind genug Rechner unter ihrer Kontrolle, schicken sie an jeden einzelnen Knoten den Befehl, den Angriff zu starten.

- 3.

Die Knoten führen ein Skript aus, das automatisch die Anfragen an die Opfer schickt. Oft nutzen sie sogenannte Verstärkungstechniken, um noch mehr Volumen als das der versendeten Datenpakete zu erzeugen.

- 4.

Bemerken die Betroffenen den Angriff nicht rechtzeitig, stellt ihr Server früher oder später den Dienst ein oder funktioniert nur sehr langsam. Beispielsweise lassen sich Videos nicht mehr streamen oder Zahlungsprozesse nicht mehr durchführen. Im schlimmsten Fall ist die ganze Webseite offline.

- 5.

Ein Angriff kann Tage dauern. Die Hacker hören von sich aus meist nicht auf, bis ihre Forderung erfüllt ist.

- 6.

Oft gelingt es den Opfern nur mit professioneller Hilfe, den bösartigen Verkehr umzuleiten und den Dienst wiederherzustellen. Anders als bei anderen Arten von Cyberangriffen geht es bei DDoS-Angriffen nicht darum, infizierte Dateien zu löschen. Der einzige Weg, eine Attacke zu beenden, besteht darin, die Bots zu sperren und den bösartigen Traffic umzuleiten.

Welche Arten von DDoS-Angriff gibt es?

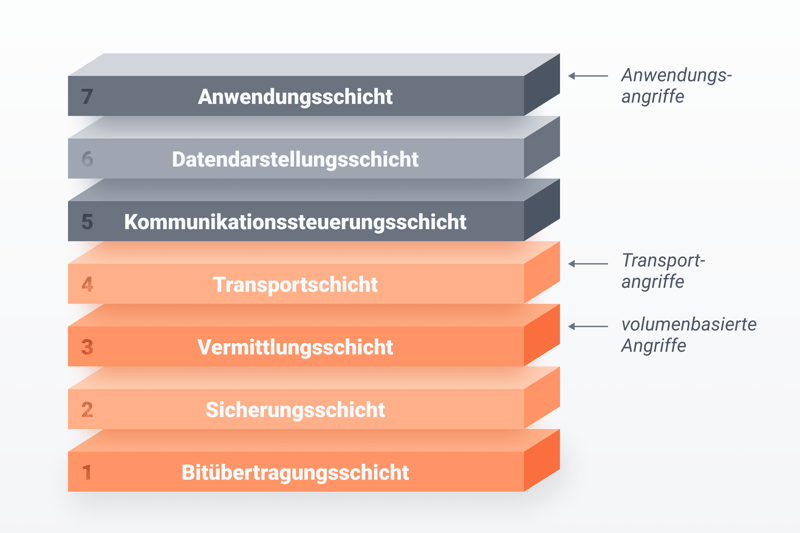

Internetprotokolle bestehen aus mehreren Schichten, die jeweils einen Aspekt des Datentransports regeln. Das OSI-Modell (siehe Bild unten) beschreibt diese Struktur, indem es jeder Schicht eine Funktion zuweist. DDoS-Angriffe betreffen je nach Art unterschiedliche Schichten und Schnittstellen. Grundsätzlich unterteilen IT-Experten DDoS-Attacken in die folgenden Kategorien:

Volumenbasierte Angriffe (volumetric attacks) zielen auf die Bandbreite und erzeugen viel Traffic, der die verfügbare Bandbreite erschöpft. Damit ist der Server nicht in der Lage, legitime Anfragen zu beantworten. Zu dieser Gruppe zählen UDP- und DNS-Floods.

Protokollangriffe (protocol attacks) nutzen Schwächen in der Netzwerk- und in der Transportschicht aus (Schicht 3 und 4 im OSI-Modell). Indem sie unvollständige oder falsche Anfragen schicken, überlasten sie Server und Firewalls durch eine zunehmende Anzahl an offenen Verbindungen. Diese Kategorie umfasst SYN Floods, Ping of Death Attacken und Smurf Attacken.

Anwendungsangriffe (application attacks) richten sich gegen die Anwendungsschicht (Schicht 7 im OSI-Modell) und verbrauchen Speicher sowie weitere Ressourcen. Am häufigsten sind sogenannte HTTP Floods und Slowloris.

Multivektorangriffe lassen sich nicht eindeutig einer Art zuordnen. Die Hacker nutzen mehrere Eintrittstore in das Netzwerk und zielen auf mehrere Ports, dabei kombinieren sie beispielsweise Protokoll- mit Anwendungsangriffen. Sie gelten als besonders schwierig abzuwehren und erfordern einen durchdachten, vielschichtigen Plan.

DDoS-Angriffe richten sich je nach Art gegen unterschiedliche Schichten der Internetprotokolle

Art von DDoS-Attacken: Eine Übersicht

Im folgenden Abschnitt stellen wir einige Beispiele für konkrete Arten von DDoS-Attacken näher vor und erklären ihre Funktionsweise:

UDP-Floods

Das UDP ist ein verbindungsloses Protokoll der Transportschicht, das ohne Drei-Wege-Handschlag (Handshake) funktioniert. Bei UDP-Floods überschwemmen Hacker die Ports eines Servers mit großen UDP-Paketen, bis die Bandbreite gesättigt ist. Auch brechen die Firewalls oft zusammen, da sie bei jeder Anfrage eine Statusmeldung erstellen. Häufig sind die IP-Adressen gespooft (aus dem Englischen to spoof = fälschen).

DNS-Reflection

DNS-Server übersetzen URLs in IP-Adressen aus Zahlen wie 96.92.212.183. Tippt ein Client die Webseite experte.de in den Browser, antwortet der DNS-Server mit der dazugehörigen IP-Adresse. Bei DNS-Reflection-Angriffen nutzen Cyberkriminelle Verstärkungstechniken, indem sie offenen DNS-Servern viele gefälschte Anfragen mit der IP-Adresse ihrer Opfer schicken. Der Server antwortet mit einer Flut an Informationen, die den Traffic zusammenbrechen lassen.

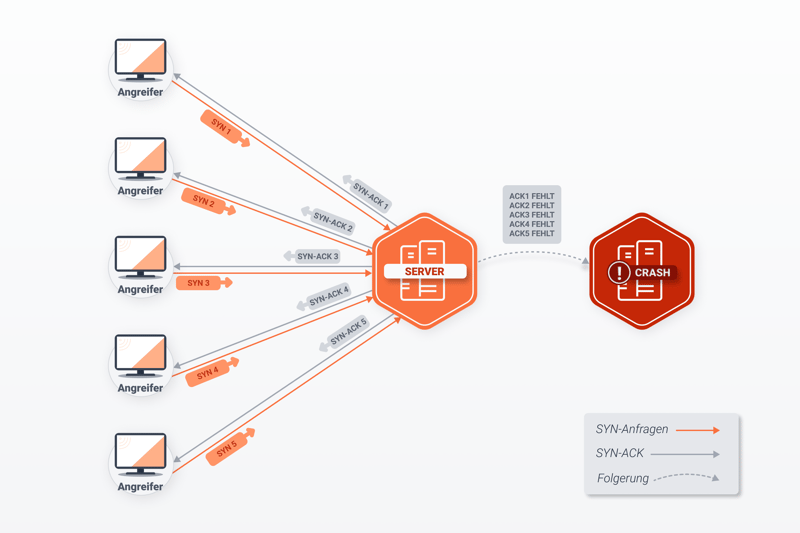

SYN-Floods

Anders als das UDP-Protokoll sieht das TCP-Protokoll einen Verbindungsaufbau mit einem Handshake vor. Der Client schickt eine SYN-Nachricht (synchronize), auf die der Server mit einer SYN-ACK-Bestätigung (synchronize acknowledge) antwortet, woraufhin eine ACK Bestätigung vom Client kommt. Fehlt die ACK-Bestätigung, kommt die Verbindung nicht zustande. Die offenen Anfragen verursachen eine Überlastung.

Bei einem SYN-Flood bleiben so viele unvollständige Anfragen offen, bis der betroffene Server kollabiert.

Ping of Death Attacken

Das Internet Control Message Protocol (ICMP) hat innerhalb des Internetprotokolls IPv4 eine Kontrollfunktion. Sogenannte „Pings“ dienen unter anderem dazu, Fehlermeldungen auszutauschen. Das IPv4 begrenzt die Größe von Paketen auf maximal 65.535 Bytes. Bei einem Ping of Death Angriff überschwemmen die Hacker einen Server mit zu großen Paketen, die zur Tarnung in vielen kleinen Teilpaketen kommen. Versucht der Server, sie wieder zusammenzustellen, crasht er.

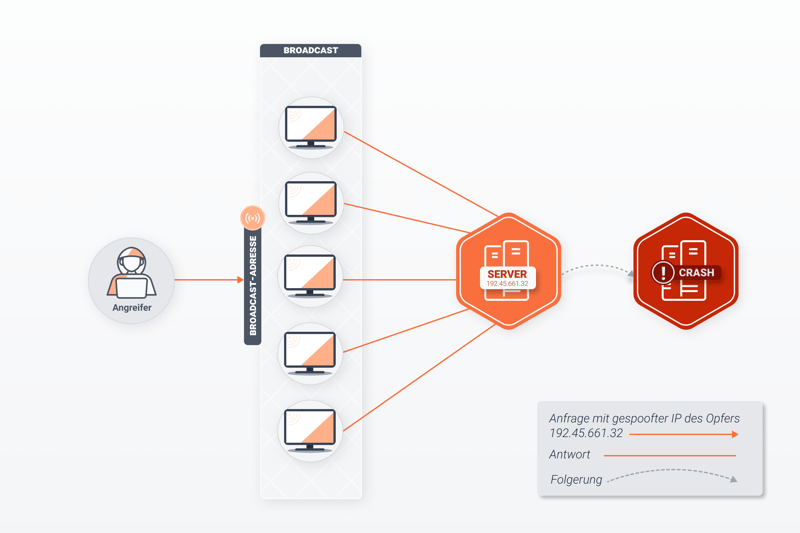

Smurf-Angriffe

Auch bei einem Smurf-Angriff schicken Bots Ping-Pakete. Anders als beim Ping of Death sind sie jedoch nicht fehlerhaft. Viel mehr geht die Ping-Anfrage mit der gespooften IP-Adresse des Opfers an die Broadcast-Adresse eines Netzwerks. Jeder Rechner in diesem Netzwerk antwortet auf die vermeintliche Anfrage, was beim betroffenen Server eine Trafficspitze erzeugt. Der Name Smurf (Englisch = Schlumpf) bezieht sich auf die vielen kleinen Angreifer, die jedoch zusammen eine große Bandbreite blockieren.

Bei einem Smurf-Angriff wird das Opfer mit einer Nachrichtenflut überrollt, obwohl es keine Anfrage gestartet hat.

HTTPS-Floods

Internetbrowser wie Chrome oder Mozilla sind in der Anwendungsschicht tätig. Sie senden innerhalb des HTTP-Protokolls GET oder POST Anfragen, um statische oder dynamische Daten (Bilder, Videos) von Servern zu bekommen. Bei HTTP-Floods richten sich diese Bot-Anfragen gegen einen Server, der andere Anfragen von legitimen Nutzern nicht mehr beantwortet. Da sie sich von normalen Anfragen nicht unterscheiden, gestaltet sich die Abwehr schwer.

Slowloris

Auch Slowloris betreffen das HTTP-Protokoll und damit die Anwendungsebene. Anders als bei HTTP-Floods schicken die Angreifer Anfragen mit falschen Headers. Die offenen Verbindungen legen den Server lahm. Dabei verlaufen Slowloris in der Regel langsamer als andere DDoS-Angriffe, können dafür aber lange den Traffic stören.

Berühmte DDoS-Angriffe

Die mit der Corona-Pandemie einhergehende Digitalisierung ließ DDoS-Angriffe zunehmen. Allein zwischen Januar und März 2020 gab es laut dem IT-Sicherheit Unternehmen F5 Labs einen Anstieg von 55 Prozent. Hier sind einige Attacken, die für Schlagzeilen sorgten:

Im ersten DDoS-Angriff weltweit im Jahr 1996 griffen Hacker den Internetprovider Panix in New York an, indem sie sich mit einer gefälschten IP-Adresse (Spoofing) als vertrauenswürdig herausgaben. Anschließend nutzten sie die im oberen Abschnitt erklärte Technik des SYN-Floods, um den Server mit falschen Datenpaketen zu überfluten. 36 Stunden waren die Server von Panix außer Kraft gesetzt, sodass seine Kunden sich nicht ins Internet einwählen konnten.

Im November 2016 wurde die Europäische Kommission Opfer eines DDoS-Angriffs des berüchtigten Mirai-Botnets. Einen Monat zuvor hatten die gleichen Hacker die gesamte Internetinfrastruktur im afrikanischen Land Liberia kollabieren lassen, indem sie IoT-Geräte gekapert und sie als Bots benutzt hatten.

Im September 2017 ereignete sich der größte DDoS-Angriff aller Zeiten, der sich gegen Google-Server richtete. Die UDP-Spoofing-Pakete betrafen 180.000 Server. Trotz der Stärke der Angreifer wehrte sich Google erfolgreich dagegen und machte den Vorfall erst 2020 öffentlich.

Im Februar 2018 legte ein sogenannter Memcached-DDoS-Angriff die beliebte Entwicklerplattform GitHub lahm. Cyberkriminelle hackten Memcached-Server, die Daten aus Datenbanksystemen speichern, und schickten Anfragen mit gespooften IP-Adressen. Das Volumen betrug bis zu 1,3 Tbps. Trotzdem wehrte GitHub die Datenflut in 20 Minuten ab.

Wie kann man sich vor einem DDoS-Angriff schützen?

Da DDoS-Angriffe sehr komplex sind, betreffen alle Abwehrstrategien mehrere Ebenen. Vor allem Unternehmen und Organisationen sollten frühzeitig eine Strategie entwickeln, um im Fall der Fälle schnell zu reagieren. Erfolgreiche Ansätze beinhalten meist folgende Punkte:

- 1.

Bandbreite erhöhen: Bei Attacken im Tbps-Bereich reicht auch die größte Bandbreite nicht. Gegen kleinere Angriffe ist es aber durchaus vorteilhaft, wenn der Server bei einer Trafficspitze nicht sofort zusammenbricht. Viele Cloud-Services sind mit ihrer großen Bandbreite und redundanten Servern in der Lage, bösartigen Traffic zu verteilen, sodass die Anwendung für die legitimen Nutzer weiterhin verfügbar bleibt.

- 2.

Firewalls und Router richtig konfigurieren: Es ist möglich, Firewalls und Router so einzustellen, dass sie ungültige IP-Adressen blockieren und niedrige Schwellenwerte für UDP-, ICMP- und SYN-Pakete haben. Allerdings ist diese Methode zwecklos, wenn die Hacker gespoofte IP-Adressen benutzen. Beim sogenannten Blackhole-Routing werden dagegen alle Pakete verworfen und enden in einem „schwarzen Loch“. Das ist vor allem hilfreich, um ein größeres Netzwerk zu schützen, wenn nur einige Server innerhalb des Netzwerks betroffen sind.

- 3.

Traffic überwachen: Ungewöhnliche Traffic-Spitzen zählen zu den ersten Anzeichen eines DDoS-Angriffs. Ist die bösartige Quelle identifiziert, lässt sich der von dieser Adresse kommende Traffic umleiten.

- 4.

Zero-Trust Sicherheitsmodell implementieren: Wer Zero-Trust wählt, verhindert die Wahrscheinlichkeit, dass sein Netzwerk für DDoS-Angriffe gekapert wird. Das hilft zwar nicht, DDoS-Attacken abzuwehren, die gegen die eigene Organisation ausgerichtet sind. Allerdings entzieht man damit Hackern potentielle Ressourcen für DDoS-Angriffe gegen andere. Der Ansatz beinhaltet eine Zwei-Faktor-Authentifizierung für das lokale Netzwerk und VPN-Dienste sowie Anti-Spam-Filter, Firewalls und Anti-Malware-Software. Weitere Möglichkeiten sind Geoblocking, um Anfragen aus bestimmten Regionen zu sperren. Allerdings schließt man damit auch legitime Nutzer in diesen Ländern aus.

- 5.

Provider mit gutem DDoS-Schutz wählen: Die sogenannte ISP-Redundanz bedeutet, dass Kunden eines Internetproviders im Falle eines Angriffs zu einem anderen Provider umgeleitet werden, damit ihre Dienste weiter erreichbar sind.

Fazit

DDoS-Angriffe werden auch im kommenden Jahrzehnt zu den größten Cyberbedrohungen zählen. Da die Drahtzieher gekaperte Rechner nutzen, lässt sich eine Attacke schwer von vornherein verhindern. Die einzige effiziente Abwehr besteht darin, resiliente IT-Systeme zu schaffen, die den bösartigen Datenverkehr rechtzeitig identifizieren und umleiten.

Häufige Fragen & Antworten

Bei DDoS-Angriffen überfluten Hacker fremde Server mit Datenpaketen. Sie nutzen dabei Bot-Netzwerke aus infizierten Computern, die oft überall auf der ganzen Welt verteilt sind. Die Server der Opfer können legitime Anfragen nicht mehr bedienen, wodurch die Webseite unerreichbar ist.

Die Motive der Hacker reichen von finanziellen Interessen bis zum Wunsch, einem Unternehmen oder einer Institution aus ideologischen Gründen zu schaden. Nicht selten verlangen sie ein Lösegeld, um den Angriff zu stoppen. Manchmal kombinieren sie DDoS-Angriffe mit Ransomware-Attacken oder lenken das IT-Team ab, um ungestört sensible Daten zu stehlen.

Da DDoS-Angriffe oft auf mehreren Ebenen stattfinden, muss eine erfolgreiche Abwehrstrategie viele Aspekte berücksichtigen. Unter anderem ist es notwendig, verdächtigen Traffic sofort zu identifizieren und umzuleiten. Auch ist es hilfreich, den Router korrekt zu konfigurieren, sodass er bestimmte fehlerhafte Pakete von vornherein abwirft.