Der spektakuläre Cyberangriff auf eine der wichtigsten Pipelines in den USA im Mai 2021 hat Ransomware wieder einmal ins öffentliche Bewusstsein gerückt. Sie ist jedoch nicht die einzige Gefahrenquelle, der Privatpersonen, Unternehmen und Organisationen im Netz ausgesetzt sind. Auch DDoS-Attacken und Datendiebstähle finden immer wieder neue Opfer.

Um sich vor diesen Gefahren zu schützen, sollten Sie zunächst wissen, womit Sie es zu tun haben. In unserem Artikel erfahren Sie mehr über die häufigsten Arten von Cyberangriffen und erfolgversprechende Abwehrmethoden.

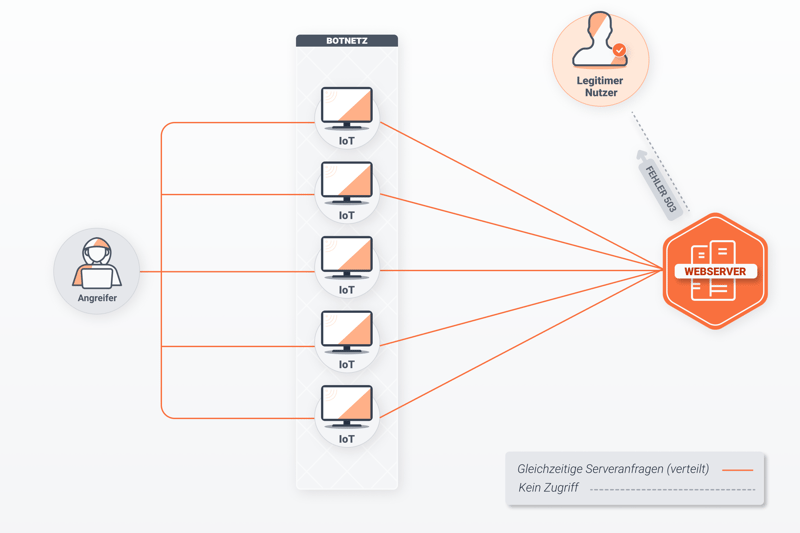

Distributed Denial of Service Attack (DDoS)

Ein DDoS Angriff verfolgt den Zweck, einen Server oder ein Netzwerk durch eine Überflutung an Anfragen lahmzulegen. Die meisten Internetanwendungen funktionieren nach dem Client/Server Modell. Ruft jemand beispielsweise die Hauptseite von Spiegel Online auf, sendet sein Gerät (Client) dem Server unter der URL www.spiegel.de eine Anfrage.

Die Webserver sind in der Lage, mehrere Tausend Anfragen pro Sekunde zu beantworten, aber nicht unendlich viele. Zum einen ist die Bandbreite begrenzt, zum anderen ist die Hardware irgendwann überfordert. Zunächst erhöht sich die Antwortzeit, ähnlich wie bei einem Callcenter, wenn zu viele Menschen anrufen. Im schlimmsten Fall bricht der Traffic komplett zusammen. Die Nutzer bekommen den Fehler 503 (Service Unavailable) angezeigt.

Kriminelle verfügen bei DDoS-Angriffen über mehrere Rechner oder IoT-Geräte, die gleichzeitig Anfragen verschicken (distributed= verteilt). Diese Computer bilden ein sogenanntes Botnetz. Oft handelt es sich um zuvor über Viren oder Malware infizierte Geräte in der ganzen Welt. Nicht selten merken ihre Besitzer während des Angriffs nichts.

So funktioniert ein DDoS-Angriff

Arten von DDoS-Angriffen

Obwohl alle DDoS-Angriffe eine Denial-of-Service-Antwort als Ziel haben, greifen sie an verschiedenen Stellen der Netzwerkverbindung an, wobei sogenannte Multivektor-Angriffe mehrere Arten überlagern.

- 1.

Volumenbasierte Angriffe zielen auf die verfügbare Bandbreite ab. Dazu zählen UDP (User Datagram Protocol) Floods, bei denen die Bots die UDP-Ports mit UDP-Datenpaketen überfluten, bis die Server abstürzen. Das UDP ist neben dem Transmission Control Protocol (TCP) eins der meist verwendeten Protokolle der Transportschicht. Dabei handelt es sich um die vierte Schicht im OSI-Modell, das die Architektur der Netzwerkprotokolle beschreibt. Auf ähnliche Weise funktionieren DNS-Floods, die die DNS-Server mit Anfragen bombardieren. Das sind die Server, die URLs wie airbnb.com in IP-Adressen wie 3.232.178.39 übersetzen.

- 2.

Anwendungsangriffe greifen die Anwendungsschicht an. Das ist die oberste Schicht im OSI-Modell, die die Schnittstelle zwischen den Nutzern und den Anwendungen regelt. Sogenannte Slowloris-Attacken senden beispielsweise unvollständige Anfragen. Damit steigen die offenen Verbindungen rapide, legitime Anfragen beantwortet der Server nicht mehr. Apache-Webserver stellen ein beliebtes Ziel dar.

- 3.

Protokollangriffe machen sich Schwachstellen in Internetprotokollen zunutze. Syn-Flood-Attacken tricksen beispielsweise den 3-Way-Handshake des TCP-Protokolls aus. Ein Handshake regelt den Aufbau einer Verbindung zwischen zwei Geräten. Beim TCP-Protokoll folgt auf eine SYN-Anfrage eine ACK Antwort des Servers und eine SYN-ACK-Bestätigung des Clients. Enthält die SYN-Anfrage jedoch eine falsche IP-Adresse, wartet der Server vergeblich auf eine Antwort. Bei zu vielen falschen Anfragen bricht er zusammen.

Wie erkennt man einen DDoS-Angriff?

Lädt eine Webseite plötzlich ungewöhnlich langsam, ist nicht immer ein DDoS-Angriff die Ursache, denn auch eine Anfragespitze überfordert mitunter den Server. Es gibt allerdings gewisse Anzeichen, die auf einen DDoS-Angriff hindeuten:

es gibt sehr viele Anfragen von der gleichen IP-Adresse oder dem gleichen Ort

es kommt zu einer ungewöhnlichen Traffic-Spitze

eine Ping-Anfrage, die die Erreichbarkeit eines Hosts in einem Netzwerk testet, liefert für den betroffenen Server die Fehlermeldung „Timeout“

beim Aufrufen der Webseite erscheint die Fehlermeldung 503

Wie verhindert man DDoS-Angriffe?

Es ist unmöglich, einen DDoS-Angriff zu verhindern, da sich die infizierten Geräte nicht kontrollieren lassen. Die Maßnahmen gegen DDoS-Angriffe zielen daher darauf, resiliente Netzwerke aufzubauen.

- 1.

Bei Volumenangriffen verteilt der Router mit der Methode Anycast die ankommenden Anfragen an verschiedene Server. Meist handelt es sich um Cloud-Sicherheitsdienste, die böswillige Anfragen herausfiltern und nur die legitimen weiterleiten. Gute Anbieter haben leistungsstarke Netzwerke mit einer Rate von über 60 Terabit pro Sekunde (Tbps) und damit mehr als jegliches Botnetz.

- 2.

Bei Protokollangriffen bieten Dienstleister Programme an, die das Verhalten der Besucher analysieren und Bots beispielsweise mit Captchas abwehren. Bei den Tests werden Buchstaben und Zahlen beispielsweise so verzerrt, dass Computer sie nicht lesen können.

- 3.

Bei Anwendungsangriffen bilden Web Application Firewalls (WAF) ein Schutzschild zwischen Client und Server. Sie arbeiten wie Türsteher, die anhand von bestimmten Kriterien verdächtige Personen nicht hineinlassen.

- 4.

Mit einer Durchsatzbegrenzung (Rate Limiting) nimmt der Server nur eine bestimmte Anzahl an Anfragen pro Zeiteinheit an. Stellt man niedrige SYN-, und UDP -Drop-Schwellenwerte ein, lehnt der Server alle Pakete oberhalb dieser Schwelle ab.

Die bekanntesten DDoS-Angriffe

Laut Jahresbericht des Security-Softwareanbieters Netscout wuchsen die DDoS-Angriffe 2020 weltweit auf über 10 Millionen. Einige davon gelangen ins Bewusstsein der Öffentlichkeit:

Im September 2017 verschickten chinesische Bots Millionen von Datenpaketen an verschiedene Google Server. Die UDP-Flood-Attacke erreichte eine Rate von 2,5 Tbps und ist damit der größte je gemessene DDoS-Angriff. Er blieb ohne Folgen.

Im Februar 2020 meldete der Cloud-Dienst Amazon Web Services einen drei Tage langen DDoS-Angriff mit einer Rate von 2,3 Tbps. Der Multivektor-Angriff nutzte eine Schwäche im Connectionless Lightweight Directory Access Protocol (CLDAP), das in der Industrie als Standardprotokoll für den Zugriff auf Verzeichnisse dient. AWS-Kunden erlitten keine Schäden.

Im Oktober 2016 griff das berüchtigte Botnetz Mirai die Server des DNS-Providers Dyn an, der URLs mit der dazugehörigen IP-Adresse verbindet. Dadurch waren Plattformen wie Twitter, GitHub, Reddit und Netflix zeitweise unerreichbar. Gleichzeitig veröffentlichte Mirai den Code, der DDoS-Angriffe ermöglicht.

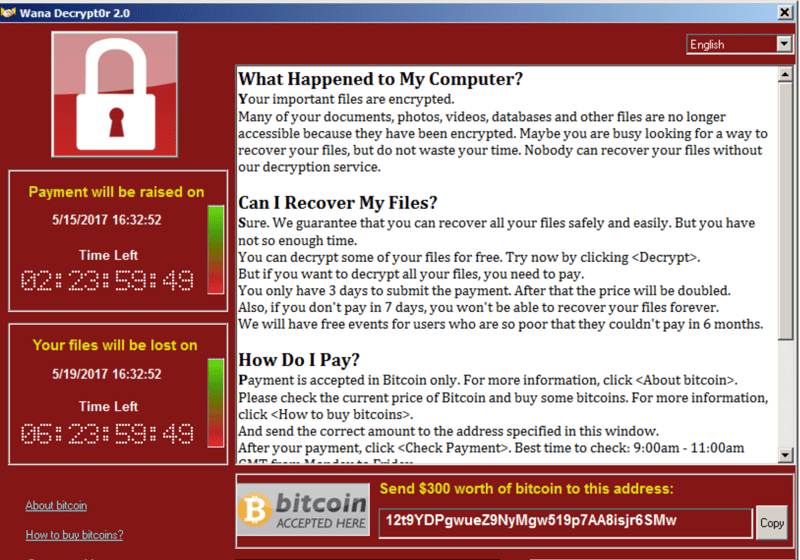

Ransomware

Bei Ransomware hacken Kriminelle IT-Systeme und verschlüsseln mithilfe von Software Dateien auf Festplatten. Für das Passwort, das die Dateien entschlüsselt, verlangen sie ein Lösegeld (Englisch: Ransom). Im deutschsprachigen Raum ist diese Form von Cyberkriminalität auch unter dem Begriff „Verschlüsselungstrojaner“ bekannt. Genauso wie DDoS-Angriffe zielen Ransomware-Attacken nicht selten auf Energienetze oder Gesundheitseinrichtungen.

Als Eintrittstor für Ransomware dienen Phishing-Mails, mit Trojanern infizierte Mailanhänge oder unzureichend geschützte IT-Netzwerke. Zu den Opfern zählen sowohl Privatpersonen als auch Unternehmen und Behörden.

Genau wie bei DDoS-Angriffen befinden sich die Hacker oft in Ländern wie China, dem Iran, Russland oder Nordkorea, in denen eine Strafverfolgung unmöglich ist. Auch müssen Opfer das Lösegeld meist in Bitcoins oder anderen Kryptowährungen bezahlen, was eine Rückverfolgung des Empfängers erschwert.

Arten von Ransomware-Angriffen

Neben klassischen Cryptolocker Ransomware-Angriffen gibt es auch Screenlocker Ransomware, die den Bildschirm sperrt. Hierbei müssen Opfer ein Lösegeld zahlen, damit die Kriminellen ihn entsperren. In manchen Fällen drohen sie zusätzlich damit, sensible Daten zu veröffentlichen.

Wie erkennt man einen Ransomware-Angriff?

In der Regel blendet die Software einen Bildschirm ein, der über den erfolgten Angriff informiert und Anleitungen für die Lösegeldzahlung enthält. Andere Anzeichen für einen Ransomware-Angriff sind:

Dateien, die sich nicht mehr öffnen lassen

Dateien, die plötzlich ohne Erweiterung oder mit der Erweiterung .crypto erscheinen

Textdateien (.txt Endung) mit verdächtigen Namen wie „_Decrypt your files“ or „_Open me“ in den betroffenen Ordnern.

So könnte ein Ransomware-Angriff aussehen

ACHTUNG! Alle Experten für Cybersicherheit, darunter auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) empfehlen Opfern von Ransomware-Angriffen ausdrücklich, das Lösegeld NICHT zu bezahlen. Zum einen besteht keine Garantie, das versprochene Passwort zu bekommen. Zum anderen fördern Zahler das kriminelle Geschäftsmodell. Stattdessen sollten Betroffene Anzeige erstatten und sich unverzüglich an das BSI wenden.

Wie verhindert man Ransomware-Angriffe?

Wer sich an die allgemeinen Regeln für IT-Sicherheit hält, ist gegen Ransomware-Angriffe gut geschützt. Sie lauten:

Regelmäßig Backups durchführen. Da die Ransomware gezielt nach Backup-Verzeichnissen sucht und die Ordner ebenfalls verschlüsselt, sollte man die Datenträger offline aufbewahren. Eine Möglichkeit sind zum Beispiel externe Festplatten, die nur bei Bedarf angeschlossen werden.

Jegliche Software auf dem neuesten Stand halten, da veraltete Versionen möglicherweise Schwachstellen aufweisen.

Nicht benötigte Plug-ins deinstallieren und Makros standardmäßig deaktivieren.

Die Ausführung von Skripten und aktiven Inhalten per Doppelklick unterbinden.

Am Arbeitsplatz den Browser nach Möglichkeit nicht lokal installieren, sondern Terminal-Server mit einer Remotedesktopverbindung nutzen.

Schreibrechte auf Netzwerklaufwerken sparsam vergeben. Zur Anmeldung nur starke Passwörter verwenden.

Remote-Zugänge nur über eine gesicherte VPN-Verbindung und mit einer Zwei-Faktor-Authentifizierung gestatten.

Firewalls mit IP-Filter und Whitelisting-Diensten nutzen. Das sind Listen, die erlaubte und vertrauliche IP-Adressen auflisten und damit den Server schützen.

Schulungen zum Thema „Cybersicherheit“ anbieten. Dabei lernen Mitarbeitende beispielsweise, verdächtige E-Mails zu erkennen und bösartige Websites zu meiden.

Die bekanntesten Ransomware-Angriffe

Laut FBI erfolgten seit 2016 mehr als 4.000 Ransomware-Angriffe pro Tag. Folgende zählen zu den bedeutendsten:

Im März 2019 lähmte ein Ransomware-Angriff die IT-Systeme des Aluminiumherstellers Norsk Hydro. Wochenlang lief die Produktion in den Werken nur manuell. Das Unternehmen zahlte kein Lösegeld und konnte die betroffenen Daten dank Backups wieder auftreiben.

Der weltweit größte Fleischproduzent JBS zahlte im Mai 2021 11 Millionen $ Lösegeld, um seine IT-Systeme wieder in Betrieb nehmen zu können. Hinter dem Angriff steckte die russische Hackergruppe REvil.

An der Ostküste der USA war die Erdölversorgung im Mai 2021 eine Woche lang nahezu unterbrochen, nachdem Ransomware-Erpresser die IT-Infrastruktur der Colonial Pipeline Company zum Erliegen gebracht hatten. Als Schwachstelle nutzten sie einen ungeschützten VPN-Zugang. Das Unternehmen zahlte 4,4 Millionen $ Lösegeld, jedoch konnte das FBI später die meisten Bitcoins zurückholen.

Datendiebstahl

Obwohl der Begriff „Datenklau“ gebräuchlich ist, kopieren Cyberkriminelle bei Datendiebstählen lediglich digitale Dateien. Meist möchten sie entweder fremde E-Mail-Konten für illegale Aktivitäten nutzen, Geld oder vertrauliche Informationen entwenden oder den Ruf der Opfer schädigen. Bei Identitätsdiebstählen geht es oft darum, mit der Identität der Betroffenen unbehelligt Straftaten zu begehen.

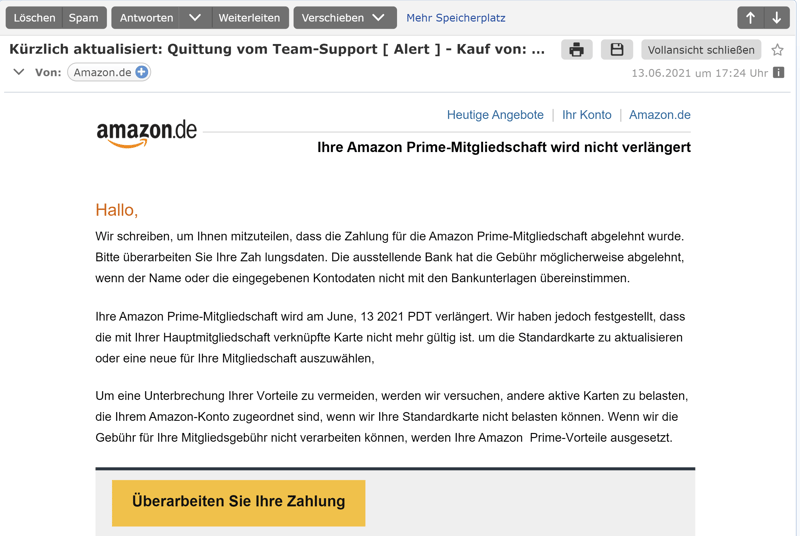

Die meisten Datendiebstähle erfolgen über das Internet durch Phishing-Mails, unzureichend gesicherte Netzwerke oder infizierte Webseiten. In Unternehmen sind aber oft auch interne Mitarbeiter für die unerlaubte Verbreitung vertrauenswürdiger Inhalte verantwortlich. Nicht selten geschieht das aus Rache, etwa nach einer Entlassung.

Genauer hinsehen: Häufig sind Phishing-Mails offensichtlich als solche erkennbar, manchmal aber auch gut getarnt

Wie erkennt man einen Datendiebstahl?

Bekommen Kriminelle Zugang zu Bankkonten, finden meist kurz darauf verdächtige Transaktionen statt. In anderen Fällen veröffentlichen die Hacker die gestohlenen Daten im Internet, um den Opfern zu schaden. Bei vielen anderen Datenlecks erfahren Betroffene jedoch oft erst Jahre später von dem Vorfall.

Wie verhindert man Datendiebstähle?

Wie bei den zwei anderen Arten von Cyberangriffen nutzen Kriminelle die Schwächen der IT-Systeme aus. Diese Richtlinien helfen, Daten zu schützen:

Bei allen Benutzerkonten starke Passwörter aus Zahlen, Groß- und Kleinbuchstaben sowie Sonderzeichen wählen und spätestens alle sechs Monate ändern.

Firewalls und Antiviren-Programme regelmäßig aktualisieren.

Daten auf physikalischen Datenträgern wie USB-Sticks und externen Festplatten verschlüsseln und auch hier auf starke Passwörter setzen.

Die Konten von ehemaligen Mitarbeitern nach dem Ende des Beschäftigungsverhältnisses löschen und Externen nur in Ausnahmefällen einen Zugang zum Firmennetzwerk ermöglichen.

Mitarbeiter für Phishing, bösartige Websites und Social Engineering sensibilisieren. Letzteres bezeichnet eine Methode, bei der Hacker in sozialen Netzwerken das Vertrauen der Opfer gewinnen und sie dazu bringen, vertrauliche Informationen wie Passwörter preiszugeben.

Die bekanntesten Datendiebstähle

Anders als DDoS- und Ransomware-Angriffe fanden Lecks von vertraulichen Informationen bereits vor der Erfindung des Internets statt. Dennoch betreffen Datendiebstähle im 21. Jahrhundert im Vergleich zu früher Millionen von Menschen weltweit. Diese Vorfälle sorgten in den letzten Jahren für Schlagzeilen:

Im März 2020 schleusten sich Hacker in die Server der Videochat-Plattform CAM4 ein und stahlen über 10 Milliarden Dateien. Darunter befanden sich Echtnamen sowie Chat- und Zahlungsprotokolle. Damit ließen sich Betroffene jahrelang erpressen.

Im März 2018 hackten sich Kriminelle in die IT-Systeme der größten biometrischen Datenbank weltweit. Das von der indischen Regierung betriebene Unternehmen Aadhaar speichert biometrische Merkmale wie Fingerabdrücke, Fotos und Iris-Scans von mehr als einer Milliarde indischer Staatsbürger.

Im November 2018 gab die Hotelkette Marriott International bekannt, dass Fremde Zugang zu den Kreditkartendaten von 500 Millionen Kunden bekommen hatten. Der Vorfall ereignete sich bereits 2014, wurde aber erst 2018 bemerkt.

Fazit

DDoS-Angriffe, Ransomware und Datenlecks stellen eine ernsthafte Bedrohung für die Sicherheit Ihrer digitalen Daten dar. Mit leistungsstarken Antivirus-Programmen und Firewalls, starken Passwörtern (die Sie mit einem Passwort-Manager praktisch und sicher verwalten können) und der regelmäßigen Aktualisierung Ihrer Software verringern Sie die Wahrscheinlichkeit, Opfer eines Angriffs zu werden. Gegen DDoS-Attacken helfen IP-Filter und Cloud-Dienste, die die Anfragen von Bots umleiten.

Große Vorsicht ist bei verdächtigen E-Mails und Webseiten geboten, die oft bösartiger Software als Eintrittstor dienen. Werden Sie Opfer eines Cyberangriffs, sollten Sie sich umgehend an die Polizei wenden.