Man-in-the-Middle-Angriffe: Was ist das – und wie schütze ich mich davor?

„Und was, wenn jemand mitliest?“ Vielleicht stellen Sie sich diese Frage ab und zu, wenn Sie sensible Information über das Internet verschicken. Dieser Impuls ist nachvollziehbar: Es kommt nämlich gar nicht so selten vor, dass sich unbefugte Dritte bei der Online-Kommunikation „dazwischen klinken". Dabei spricht man auch von Man-in-the-Middle (MITM)-Angriffen.

Wir verraten, was es mit diesen Mann-in-der-Mitte-Attacken auf sich hat, wie Angreifer dabei vorgehen und wie Sie sich schützen können.

Was sind Man-in-the-Middle-Angriffe?

Ein Man-in-the-Middle-Angriff ist eine Cyber-Attacke, bei der Kommunikationskanäle im Netz ausspioniert werden. Er heißt so, weil sich ein Angreifer dabei wie ein Mittelsmann zwischen Ihr System und die von Ihnen ausgewählte Online-Ressource stellt, um Informationen wie Passwörter unbemerkt zu stibitzen. Möglich wird dieser Lauschangriff durch Schwachstellen auf dem Kommunikationsweg.

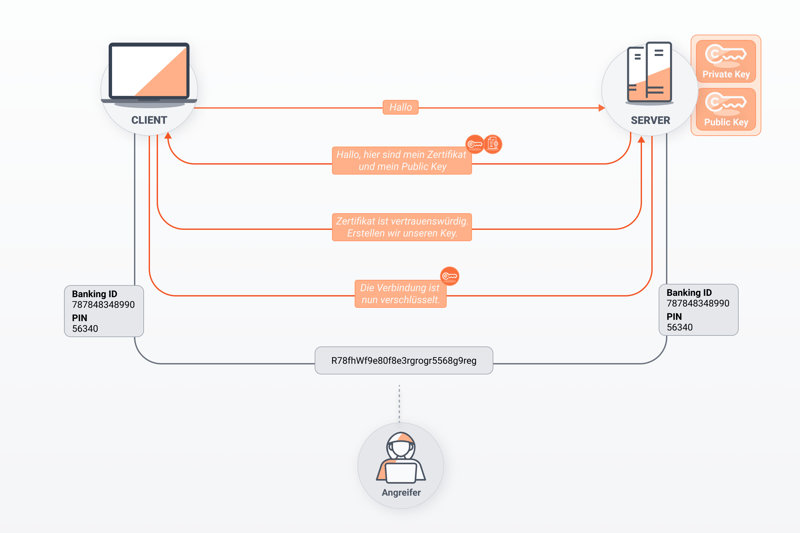

In der Regel hat ein MITM-Angriff zwei Phasen: Daten werden zunächst (1) abgefangen, und im Anschluss (2) entschlüsselt.

Um Ihre Daten abzufangen, muss ein Angreifer beide Parteien – also beispielsweise Ihren Arbeitsrechner und den Firmen-Server – davon überzeugen, dass sie direkt miteinander kommunizieren, obwohl der kriminelle Mittelsmann dazwischen steht. Die Entschlüsselung ist erforderlich, um die abgefangenen Daten, beispielsweise Online-Banking-Informationen, nutzbar zu machen.

Verschiedene Typen von Man-in-the-Middle-Angriffen

Es gibt unterschiedliche Schwachstellen, die Cyberkriminelle für ihre Angriffe ausnutzen können, und dementsprechend auch viele Arten von MITM-Angriffen. Häufig findet dabei das sogenannte Spoofing Verwendung: Den Begriff könnte man mit Manipulation oder Täuschung übersetzen – denn beim Spoofing wird etwas vorgetäuscht, was eigentlich nicht stimmt.

Wir haben einige der gängigsten MITM-Methoden für Sie zusammengestellt:

DNS-Spoofing

Das Domain Name System (DNS) übersetzt Domainnamen in IP-Adressen, damit Browser basierend auf URLs die entsprechenden Internetressourcen laden können. Das geht noch schneller, wenn die Übersetzung bereits im Cache gespeichert ist. Beim DNS-Spoofing nutzen MITM-Angreifer diesen Cache, um sich Zugriff zum DNS-Server zu verschaffen und den Adresseintrag einer Website zu ändern.HTTPS-Spoofing

HTTPS ist ein Kommunikationsprotokoll, das die sichere Übertragung von Daten zwischen Browser und Server garantiert. Beim HTTPS-Spoofing verwenden Angreifer ein gefälschtes Sicherheitszertifikat, das vom Browser akzeptiert wird. So sieht es aus, als befänden Sie sich auf einer sicheren Website – doch in Wahrheit werden Ihre Daten von Hackern entschlüsselt.IP-Spoofing

Beim IP-Spoofing ändern Hacker die IP-Adresse einer Website, um den Traffic auf eine andere Website umzulenken. Nutzer wähnen sich auf einer legitimen Website, nicht ahnend, dass Betrüger ihre Kommunikation abfangen.ARP-Spoofing

ARP steht für Address Resolution Protocol. Jenes ist für die Auflösung von MAC-Adressen im lokalen Netzwerk zuständig. Beim ARP-Spoofing verknüpfen Hacker die IP-Adresse des Nutzers mit einer gespooften MAC-Adresse, um die gesendeten Daten abzufangen.Rogue Access Point

Reguläre Access Points sind Zugangspunkte in Netzwerken, über die Geräte eine drahtlose Verbindung herstellen. Rogue Access Points sind bösartige Access Points, die sich als Zugang zu einem legitimen Netzwerk ausgeben, dabei jedoch den Datenverkehr abfangen können.Session Hijacking

Beim Session Hijacking sperrt der MITM-Angreifer den echten Nutzer aus einer Sitzung (beispielsweise bei einer Webanwendung) aus, indem er den Sitzungs-Token stiehlt und sich als legitimer Nutzer ausgibt. Dadurch kann der Hacker auf das Web-Konto zugreifen, um sensible Daten abzugreifen.

Das war nur eine Auswahl, denn es gibt noch viele weitere Man-in-the-Middle-Angriffe: Hacker können allerlei Malware installieren, beispielsweise in Ihrem Webbrowser (dann spricht man auch von Man-in-the-Browser-Angriffen). Auch E-Mails könnte der gefährliche Mittelsmann abfangen, beispielsweise die Kommunikation zwischen Ihnen und Ihrer Bank.

Es gibt also unzählige MITM-Angriffsmethoden, die Sie gar nicht alle kennen müssen. Viel wichtiger ist: Wie erkennt und verhindert man sie?

Wie erkennt man einen Man-in-the-Middle-Angriff?

Leider ist es sehr schwierig, einen Man-in-the-Middle-Angriff zu erkennen. Mögliche Anzeichen sind beispielsweise:

Verbindungsabbrüche & Ladezeiten: Ein möglicher Hinweis darauf, dass Sie gerade einem gefährlichen Mittelsmann auflaufen, sind unerwartete Verbindungsabbrüche. Auch längere Ladezeiten können darauf hindeuten. Natürlich ist aber viel wahrscheinlicher, dass es sich einfach nur um ein Netzwerkproblem handelt.

Verschwindende HTTPS-Verschlüsselung: Wenn aus einer HTTPS-Adresse im Browser eine unverschlüsselte HTTP-Adresse wird, könnten dies auf einen MITM-Angriff hindeuten.

Sie sollten sich jedoch nicht darauf verlassen, eine bereits gestartete MITM-Attacke rechtzeitig zu erkennen. Viel besser ist es, sich angemessen auf die Gefahr vorzubereiten – und in dieser Hinsicht können Sie einiges tun.

9 Wege, um sich vor gefährlichen Man-in-the-Middle-Angriffe zu schützen

Die schlechte Nachricht zuerst: Hundertprozentigen Schutz vor dem gefährlichen Mittelsmann bietet leider keine Lösung. Dennoch gibt es einige Vorkehrungen, die Sie treffen können, um die Gefahr von MITM-Angriffen zu verringern. Wir haben neun Maßnahmen der Vorbeugung für Sie zusammengestellt.

Auf die Verschlüsselung von Websites achten

Ein besonders großes Risiko für MITM-Angriffe stellen Websites dar, die nicht ausreichend verschlüsselt sind. Dies gilt vor allem für HTTP-Verbindungen, die keine SSL (Secure Socket Layer)-Verschlüsselung nutzen.

Achten Sie also darauf, dass Sie nur HTTPS-Websites besuchen. Ihr Browser sollte bei unverschlüsselten Websites ohnehin Alarm schlagen.

HTTPS-Websites sind durch SSL-Zertifikate gesichert.

Sicherheit am Router

Starke Verschlüsselung nach aktuellen Standards ist auch beim Router wichtig. Hier hat sich mittlerweile der WPA (Wi-Fi Protected Access)-Standard durchgesetzt. Neben der starken Verschlüsselung sollten Sie auch darauf achten, dass Sie den Router stets mit der neuesten Firmware aktualisieren und regelmäßig die Zugangsdaten und das WLAN-Passwort ändern.

Vorsicht im öffentlichen WLAN

Ob im Café um die Ecke oder am Flughafen: Besonders viele MITM-Angriffe finden im öffentlichen WLAN statt, weil Sie hier nicht den Schutz Ihres Heim- oder Firmennetzwerkes genießen. Hier sollten Sie besonders vorsichtig sein (beispielsweise beim Aufruf von unverschlüsselten HTTP-Websites). Außerdem können Sie Software wie VPNs nutzen, um sich im öffentlichen WLAN zusätzlich abzusichern (mehr dazu später).

Vorsicht vor E-Mail-Phishing

Nicht nur zur MITM-Vorbeugung gilt: Öffnen Sie keine verdächtigen E-Mails, und schon gar nicht deren Links und Dateianhänge. Auch E-Mails Ihrer Bank oder anderer Dienste, die die Eingabe sensibler Informationen erfordern, sollten Sie ganz genau unter die Lupe nehmen.

Auf die Passwortsicherheit achten

Je mehr Accounts wir besitzen, desto mehr Passwörter werden dafür nötig. Für deren Verwaltung gibt es ein paar wichtige Sicherheitsregeln, mit denen Sie im Ernstfall Schlimmeres vermeiden können:

- 1.

Legen Sie ausreichend sichere Passwörter fest. Sie sollten am besten mindestens acht Zeichen lang sein und auch Zahlen und Sonderzeichen beinhalten.

- 2.

Nutzen Sie für jeden Dienst ein einzigartiges Passwort. So verhindern Sie, dass ein Passwort-Dieb mit einem einzigen Passwort Zugriff auf mehrere Accounts und Dienste erhält.

- 3.

Wechseln Sie Ihre Passwörter regelmäßig.

Wenn Sie viele Accounts besitzen, ist es beinahe unmöglich, ohne fremde Hilfe für die Passwortsicherheit zu garantieren. Passwort-Manager sind hilfreiche Tools, die sichere, einzigartige Passwörter für Ihre Accounts erstellen und deren Verwaltung für Sie übernehmen.

Aktivieren Sie Multi-Faktor-Authentisierung

2-Faktor-Authentisierung bzw. Multi-Faktor-Authentisierung ist ein Sicherheitsmechanismus, der Ihre Accounts mit einem zusätzlichen Faktor schützt. Es reicht nicht, wenn Sie sich mit einem Passwort anmelden, sondern Sie müssen diese Anmeldung darüber hinaus mit einem zweiten Faktor (beispielsweise einer E-Mail-Bestätigung oder einem Code von Authentisierungs-App auf Ihrem Smartphone) bestätigen.

Somit wird es für Datendiebe deutlich schwieriger, sich Zugriff zu Ihren Anwendungen und Diensten zu verschaffen, weil ihnen der zweite Faktor fehlt.

Kommunizieren Sie über verschlüsselte Kanäle

Setzen Sie bei Ihrer Kommunikation im Netz, ob per E-Mail, Video (z. B. Zoom oder Google Meet) oder Chat (z. B. WhatsApp oder Signal) auf Ende-zu-Ende-Verschlüsselung. Jene sorgt dafür, dass Nachrichten beim Versender verschlüsselt und erst beim Empfänger wieder entschlüsselt werden. Dazwischen kann sie niemand einsehen – weder der Dienst selbst, noch böswillige Hacker.

Nutzen Sie eine Firewall & Sicherheitssoftware

Das richtige Antivirus-Programm und eine Firewall bieten zusätzlichen Schutz vor allen möglichen Angriffen im Netz – inklusive Man-in-the-Middle-Angriffen. Ihre Sicherheitsprogramme sollten Sie dabei stets aktualisieren, weil die cleveren Mittelsmänner stets an neuen Angriffsmethoden feilen.

Nutzen Sie zuverlässige VPN-Dienste

Ein VPN-Dienst ist ebenfalls ein Mittelsmann, der jedoch in Ihren Diensten steht: Er lenkt Ihren Datenverkehr über einen entfernten Server weiter, um Ihre IP-Adresse zu maskieren und Ihre Verbindung zu verschlüsseln. So vermeiden Sie direkten Kontakt zwischen Ihrem Gerät und dem Internet, was besonders im öffentlichen WLAN eine zusätzliche Schutzebene liefert.

Mit VPN-Diensten wie NordVPN verschlüsseln Sie Ihre Verbindung zusätzlich.

Allerdings sollten Sie darauf achten, nur legitime VPN-Dienste zu nutzen – schließlich geben Sie Ihre Daten in deren Hände. Leider gibt es (vor allem im kostenlosen Bereich) auch allerlei zwielichtige VPN-Services, die Sie – genau wie der Man-in-the-Middle – ausspionieren können. Bleiben Sie deshalb bei seriösen Anbietern, die sich regelmäßig unabhängigen Audits unterziehen.

Wir haben im großen EXPERTE.de VPN-Vergleich unzählige VPN-Dienste getestet. Testberichte und mehr finden Sie in unserer VPN-Sektion:

Fazit

Bei einer Man-in-the-Middle-Attacke handelt es sich um einen besonders perfiden Hacking-Angriff, bei dem Cyberkriminelle sich wie Mittelsmänner zwischen Ihr System und bestimmte Internetressourcen stellen, um wichtige Daten wie beispielsweise Passwörter zu stehlen. Dabei nutzen sie verschiedene Schwachpunkte und Angriffsmuster – beispielsweise DNS-, IP- oder HTTPS-Spoofing – sowie verschiedene Arten von Malware.

Einen Man-in-the-Middle-Angriff rechtzeitig zu erkennen, ist schwierig. Besser ist es, bestimmte Sicherheitsvorkehrungen zu treffen: Sie sollten beim Surfen auf eine HTTPS-Verschlüsselung achten und im öffentlichen WLAN besonders vorsichtig sein.

Zudem gibt es einige nützliche Tools, die der Sicherheit dienlich sein können: Für maximale Passwortsicherheit lohnt sich ein Passwort-Manager, eine zusätzliche Schutzebene spendieren Antivirus-Programme und Firewalls. Wenn Sie häufig öffentliche WLAN-Hotspots nutzen, können Sie einen zuverlässigen VPN-Dienst nutzen, um Angriffe zu vermeiden.

Häufig gestellte Fragen

Bei einem Man-in-the-Middle (MITM)-Angriff stellt sich ein Angreifer heimlich zwischen Ihr System und eine bestimmte Online-Ressource, um die Kommunikation abzufangen und Daten (beispielsweise Passwörter) zu stehlen. Je nachdem, welchen Schwachpunkt der Angreifer nutzt, gibt es viele verschiedene Typen von MITM-Angriffen. Zu den gängigsten zählen DNS-Spooofing, HTTPS-Spoofing, IP-Spoofing, Rogue Access Points oder Session Hijacking.

Einen MITM-Angriff zu erkennen, ist schwierig. Falls die Angreifer DNS-Spoofing nutzen, könnten Ihnen seltsam aussehende URLs (beispielsweise www.experle.de statt www.experte.de) auffallen. Auch HTTPS-URLs, die plötzlich zu HTTP-URLs werden, sollten suspekt sein. Darüber hinaus sind auch unerwartete Verbindungsabbrüche und lange Ladezeiten mögliche Indikatoren.

Eine hundertprozentig sichere Vorbeugung gibt es nicht. Um die Wahrscheinlichkeit von MITM-Angriffen zu verringern (und Ihre Sicherheit im Netz generell zu stärken), sollten Sie beim Surfen auf sichere HTTPS-Verschlüsselungen achten, im öffentlichen WLAN besondere Vorsicht walten lassen und keine verdächtigen E-Mails öffnen. Zusätzliche Sicherheit können Programme wie Passwort-Manager, VPNs und Antivirus-Tools liefern.