WordPress Sicherheit: 8 Maßnahmen, um WordPress sicher zu machen

WordPress ist ein beliebtes Ziel für Angriffe. Häufig nutzen Angreifer schwache Passwörter, veraltete Plugins oder unsauber konfigurierte Installationen aus. Das bedeutet jedoch nicht, dass WordPress grundsätzlich unsicher ist – im Gegenteil: Mit den richtigen Maßnahmen lässt sich das System sehr effektiv absichern.

In diesem Ratgeber zeigen wir Ihnen Schritt für Schritt, wie Sie Ihre WordPress-Website systematisch schützen. Ziel ist es, typische Schwachstellen zu schließen, vermeidbare Risiken zu minimieren und die Angriffsfläche nachhaltig zu reduzieren.

Angreifer nutzen in der Regel bekannte Schwachstellen aus. Halten Sie Ihr WordPress-System, Themes und Plugins daher stets aktuell.

Unsichere Passwörter, veraltete Erweiterungen oder zu großzügig vergebene Benutzerrechte zählen zu den häufigsten Ursachen erfolgreicher Angriffe – und lassen sich mit wenig Aufwand vermeiden.

Für mehr Sicherheit sorgt die Kombination aus SSL-Verschlüsselung, Zwei-Faktor-Authentifizierung und regelmäßigen Backups.

Wenn Sie konsequent Updates einspielen, Berechtigungen prüfen und Ihre Installation regelmäßig testen, schützen Sie Ihre WordPress-Website dauerhaft und zuverlässig.

WordPress richtig absichern: Darauf kommt es an

WordPress ist nicht deshalb ein häufiges Angriffsziel, weil es unsicherer wäre als andere Systeme. Es ist vor allem ein besonders sichtbares Ziel. Kein anderes Content-Management-System ist weltweit beliebter.

Hier sind acht Tipps, wie Sie Ihre WordPress-Website sicher machen:

Sichere Passwörter verwenden

Unsichere Passwörter zählen zu den Hauptursachen erfolgreicher WordPress-Hacks. Angreifer automatisieren dabei oft Login-Versuche und nutzen öffentlich verfügbare Passwortlisten aus dem Darknet.

Besonders gefährdet sind Installationen, bei denen Standardkonten wie „admin“ oder ein Benutzername identisch mit der Domain vorkommen. Angreifern ist die erste Hälfte des Logins so bereits bekannt.

Leider schützt WordPress nicht standardmäßig gegen solche Angriffsmuster. Es liegt in Ihrer Verantwortung, durch sichere Zugangsdaten einen grundlegenden Schutz herzustellen.

Wie muss ein sicheres Passwort aussehen?

Ein sicheres Passwort ist lang, zufällig und einmalig. Es besteht aus mindestens 16 Zeichen und enthält Groß- und Kleinbuchstaben, Zahlen sowie Sonderzeichen. Wörter aus dem Wörterbuch, Namen, Geburtsdaten, Tastaturmuster (z. B. qwertz123) und gängige Kombinationen sind ausgeschlossen.

Hier ist eine kurze Checkliste – ein sicheres Passwort sollte all diese Kriterien erfüllen:

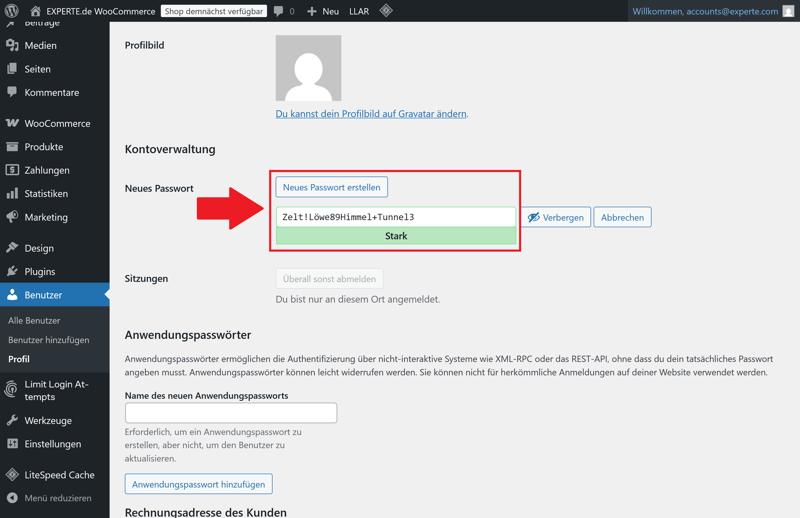

Ein Beispiel für ein Passwort, das die genannten Kriterien erfüllt, ist „Zelt!Löwe89Himmel+Tunnel3“. Es ist zudem schwerer zu knacken als ein komplexer, aber kurzer String wie „Xg9$2hA“.

Mit unserem Passwort Check können Sie Ihr Passwort überprüfen:

Achten Sie auf das Feedback von WordPress, wenn Sie Ihr Passwort ändern:

WordPress bestätigt, dass das Passwort stark genug ist.

Setzen Sie Passwortregeln für alle Benutzer durch

Gerade bei Installationen mit mehreren Nutzern sind klare Regeln entscheidend:

- 1.

Jeder Benutzer erhält ein eigenes, starkes Passwort. Gemeinsame Admin-Zugänge sind zu vermeiden.

- 2.

Nicht aktive Benutzerkonten werden gelöscht oder deaktiviert. Konten mit hohem Zugriffsniveau, die Sie nicht verwenden, zählen zu den gefährlichsten Angriffsflächen.

- 3.

Bei extern vergebenen Zugängen (z. B. an Agenturen oder Freelancer) muss das Konto nach Projektabschluss gesperrt oder entfernt werden.

Nicht vergessen: Auch FTP-, Hosting- oder Datenbankzugänge müssen mit starken Passwörtern gesichert sein. WordPress ist nur so sicher wie die Infrastruktur, auf der es betrieben wird.

Begrenzen Sie Login-Versuche

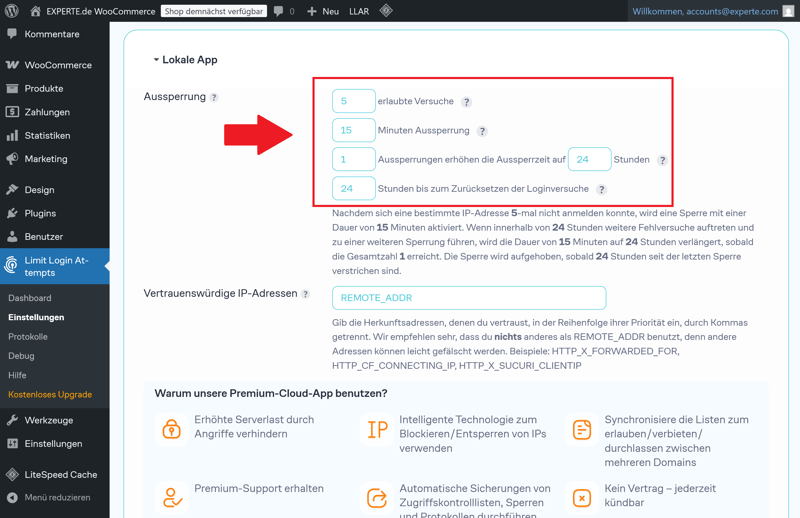

Standardmäßig erlaubt WordPress unbegrenzte Login-Versuche. Das begünstigt Brute-Force-Angriffe. Eine Begrenzung lässt sich über Sicherheits-Plugins umsetzen, z. B. mit Limit Login Attempts Reloaded. Solche Erweiterungen sperren Benutzer oder IP-Adressen nach mehreren Fehlversuchen.

Nutzer-Aussperrung nach fünf Login-Versuchen.

Sie können Login-Versuche folgendermaßen beschränken:

Maximal 5 Fehlversuche innerhalb von 15 Minuten

Sperrzeit: 1 Stunde oder länger

IP-Blockierung nach wiederholtem Fehlverhalten

Logging und Benachrichtigung bei wiederholten Angriffen

Wie Sie Ihre Website noch besser gegen Brute-Force-Attacken schützen, erfahren Sie in diesem Artikel:

Zwei-Faktor-Authentifizierung einrichten

Die Zwei-Faktor-Authentifizierung (2FA) gehört zu den effektivsten Sicherheitsmaßnahmen für WordPress. Sie schützt zuverlässig vor Passwortdiebstahl, automatisierten Angriffen und vielen Phishing-Szenarien. Der Implementierungsaufwand ist überschaubar.

Eine 2FA ergänzt das Passwort um einen zweiten, unabhängigen Faktor. Erst wenn beide Faktoren korrekt vorliegen, wird der Login erlaubt. Ein kompromittiertes Passwort allein genügt nicht, um Zugriff auf das WordPress-Backend zu erhalten.

So funktioniert die Zwei-Faktor-Authentifizierung

Die 2FA kombiniert unterschiedliche Kategorien von Merkmalen. In der Praxis sind das fast immer:

- 1.

etwas, das der Benutzer weiß, also das Passwort

- 2.

etwas, das der Benutzer besitzt, meist ein zeitbasierter Einmalcode

Der Einmalcode wird typischerweise über eine App auf dem Smartphone generiert oder per E-Mail zugestellt:

Bei Einmalcodes per App erzeugt eine Authenticator-App zeitbasierte Codes, die alle 30 Sekunden wechseln. Die Codes entstehen lokal auf Ihrem Gerät und benötigen keine Internetverbindung. Diese Methode gilt als besonders zuverlässig.

Bei Einmalcodes per E-Mail wird ein Code an die hinterlegte E-Mail-Adresse gesendet. Diese Variante ist einfacher umzusetzen, aber nur so sicher wie das E-Mail-Konto selbst. Sie eignet sich eher als Übergangslösung oder für Benutzer mit wenigen Rechten.

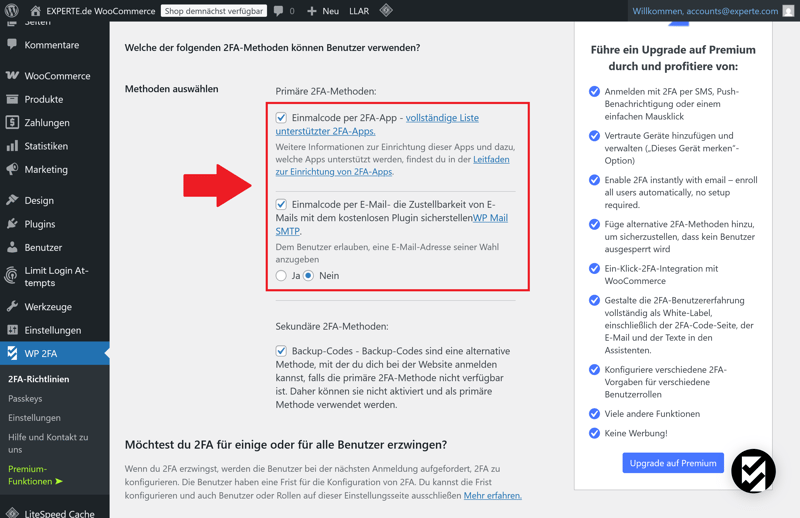

Für WordPress gibt es mehrere stabile Lösungen, mit der Sie die Zwei-Faktor-Authentifizierung umsetzen können. Bewährt haben sich insbesondere WP 2FA und Two-Factor.

Einmalcode per App und E-Mail bei WP 2FA.

Die Plugins integrieren sich in das Benutzerverwaltungssystem und unterstützen unterschiedliche 2FA-Methoden. Sie erlauben es außerdem, Zwei-Faktor-Authentifizierung rollenbasiert durchzusetzen.

Regelmäßig Updates durchführen

Veraltete Software gehört zu den häufigsten Ursachen erfolgreicher Angriffe auf WordPress-Websites. Das betrifft nicht nur den WordPress-Core, sondern ebenso Plugins, Themes und Sprachdateien. Sicherheitslücken werden regelmäßig entdeckt – und mit Updates geschlossen.

Wird ein Update veröffentlicht, beginnt ein Wettlauf: Angreifer analysieren den veröffentlichten Fix und versuchen, ungepatchte Installationen gezielt auszunutzen. Wer Updates zu spät einspielt, erhöht unnötig die Angriffsfläche.

Nutzen Sie automatische Updates

Seit Version 5.5 von WordPress können Sie automatische Updates für Plugins und Themes aktivieren. Für Sicherheitsupdates des WordPress-Cores existiert diese Funktion bereits seit Version 3.7.

Automatische Updates helfen, Sicherheitslücken schnell zu schließen. Gleichzeitig reduzieren sie die Kontrolle über mögliche Seiteneffekte.

Für den Produktivbetrieb empfiehlt sich ein ausgewogenes Vorgehen:

Aktivieren Sie automatische Updates für einfache, stabile Plugins

Aktualisieren Sie kritische Erweiterungen manuell nach Tests in einer Staging-Umgebung

Erstellen Sie vor jedem Update ein vollständiges Backup

Prüfen Sie nach jedem Update die zentrale Funktionalität Ihrer Website

Eine Staging-Umgebung ermöglicht es, Updates realitätsnah zu testen, ohne die Live-Seite zu gefährden. Viele professionelle Hosting-Anbieter stellen diese Funktion standardmäßig bereit.

Entfernen Sie deaktivierte Plugins vollständig

Ein deaktiviertes Plugin ist nicht ungefährlich. Solange es sich im Dateisystem befindet, kann sein Code weiterhin verarbeitet oder ausgenutzt werden, wenn er beispielsweise per Direktaufruf geladen wird.

Deshalb gilt: Nicht verwendete Plugins oder Themes sind vollständig zu löschen, nicht nur zu deaktivieren. Das gilt auch für Testinstallationen, Duplikate oder Plugins, die im Backend keine sichtbare Funktion mehr haben. Jeder unnötige Code auf dem Server ist potenziell ein Risiko.

Prüfen Sie, ob Managed WordPress sinnvoll ist

Wenn interne Ressourcen für Pflege und Updates fehlen, kann ein Wechsel zu Managed WordPress sinnvoll sein. In diesem Hosting-Modell übernimmt der Anbieter die technische Wartung der WordPress-Installation. Dazu gehören typischerweise:

regelmäßige Updates des WordPress-Kerns

Plugin- und Theme-Updates

Backups in festgelegten Intervallen

Sicherheits-Scans und Performance-Monitoring

Managed Hosting entbindet nicht von der Verantwortung für Benutzerkonten, Inhalte, Rechteverwaltung und die Auswahl sicherer Plugins. Auch die Prüfung auf ungenutzte Komponenten bleibt Aufgabe des Betreibers.

Wir haben zehn WordPress-Hoster ausgiebig getestet. Unser Ranking der besten Anbieter, mit Links zu unseren ausführlichen Testberichten, finden Sie hier:

SSL-Verschlüsselung aktivieren

Ist Ihre Website noch über HTTP erreichbar, werden sämtliche Daten unverschlüsselt übertragen – darunter Passwörter, Formularinhalte, Session-Cookies und Benutzerinformationen.

Das Problem dabei: Jeder Zwischenknoten im Netzwerk, vom WLAN-Hotspot bis zum Hosting-Anbieter, kann diese Daten mitlesen oder manipulieren. Ohne SSL ist keine Website sicher, auch wenn alle anderen Maßnahmen korrekt umgesetzt wurden.

Unterschiede zwischen HTTPS, SSL und TLS

HTTPS verschlüsselt die Kommunikation zwischen Client und Server. Die dafür benötigte SSL-Verschlüsselung basiert auf einem TLS-Zertifikat, das eine vertrauenswürdige Zertifizierungsstelle ausstellt.

Das Zertifikat bestätigt, dass die aufgerufene Domain tatsächlich zu Ihrem Server gehört und der Datenverkehr verschlüsselt erfolgt. Sobald ein gültiges Zertifikat eingerichtet ist, kann die Seite über HTTPS aufgerufen werden.

Fast alle Hosting-Anbieter unterstützen mittlerweile kostenlose TLS-Zertifikate über Let's Encrypt. Diese Zertifikate sind 90 Tage gültig und werden automatisch verlängert, sofern die Konfiguration weiterhin korrekt ist.

Auch kostenpflichtige Zertifikate sind weiterhin verfügbar, in der Regel jedoch für spezielle Anforderungen wie erweiterte Validierung oder Wildcard-Nutzung.

Aktivieren Sie SSL im Hosting-Paket

Die meisten Hosting-Anbieter stellen im Kundenbereich eine Möglichkeit bereit, ein SSL-Zertifikat zu aktivieren. Je nach Anbieter kann dies automatisch oder manuell erfolgen. Nach der Aktivierung müssen Sie Ihre Website auf HTTPS umstellen.

Dabei sind mehrere Schritte erforderlich:

- 1.

SSL-Zertifikat im Hosting-Panel aktivieren

- 2.

WordPress-URLs auf https:// umstellen

- 3.

HTTP-Zugriffe auf HTTPS umleiten

- 4.

Mixed Content in Themes oder Plugins bereinigen

- 5.

ggf. HSTS aktivieren für verbindliche HTTPS-Verwendung

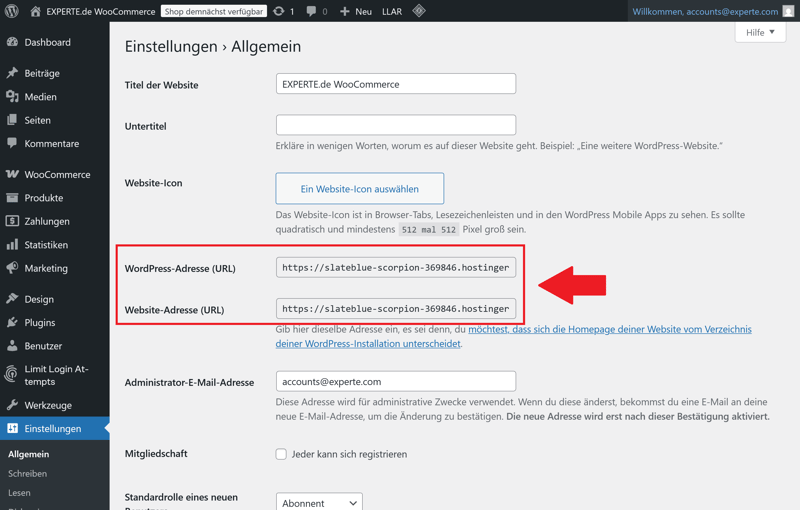

Stellen Sie die WordPress-URLs korrekt um

Im WordPress-Backend müssen Sie unter „Einstellungen“ > „Allgemein“ sowohl die WordPress-URL als auch die Website-URL auf die HTTPS-Version umstellen. So ist sichergestellt, dass alle internen Links, Medienpfade und Canonical-Tags korrekt gesetzt sind.

HTTPS bei WordPress-URLs.

Bei falscher Konfiguration oder Caching-Problemen kann es zu sogenannten gemischten Inhalten (Mixed Content) kommen. Dann ruft die Website z. B. CSS- oder JavaScript-Dateien weiter über HTTP auf. Das führt zu Warnmeldungen im Browser oder zu blockierten Inhalten.

Zur Behebung eignen sich:

SSL-Plugins wie Really Simple Security, das Mixed Content erkennt und korrigiert

Online-Tests mit Tools wie Why No Padlock oder Qualys SSL Labs

Für Profis: Manuelles Ersetzen aller alten http://-Pfade in der Datenbank

DDoS-Schutz einrichten

Ein Distributed Denial of Service (DDoS) zielt nicht darauf ab, Sicherheitslücken auszunutzen. Stattdessen versuchen Angreifer, Ihre Website durch massenhafte Anfragen lahmzulegen.

Es handelt sich um eine reine Verfügbarkeitsattacke: Der Server wird so stark belastet, dass legitime Besucher keine Antwort mehr erhalten. Die Folge sind Ausfälle oder starke Verzögerungen.

WordPress selbst bietet keine DDoS-Abwehr. Der Schutz muss vorgelagert über Netzwerkinfrastruktur, Content Delivery Networks (CDNs) oder gezielte Serverkonfigurationen erfolgen.

So funktioniert ein DDoS-Angriff

Bei einem typischen DDoS-Angriff wird ein Botnetz verwendet, also eine Vielzahl infizierter Geräte weltweit, die gleichzeitig Anfragen an das Ziel senden. Diese Anfragen können einfache HTTP-Zugriffe sein, aber auch komplexere Payloads oder Anfragen an ressourcenintensive WordPress-Komponenten.

Typische Erkennungsmerkmale eines laufenden DDoS-Angriffs sind:

Die Website reagiert extrem langsam oder ist nicht erreichbar

Die Serverauslastung steigt abrupt an

Sehr viele Anfragen stammen aus bestimmten IP-Bereichen

Log-Dateien zeigen wiederholte, automatisierte Requests

Je nach Art des Angriffs kann die Last über Stunden oder Tage aufrechterhalten werden.

Nutzen Sie ein Content Delivery Network (CDN)

Die effektivste Maßnahme gegen DDoS ist die Nutzung eines vorgelagerten Netzwerks, das den Datenverkehr filtert, analysiert und verteilt. CDNs übernehmen diese Aufgabe.

Ein CDN hat bei DDoS-Attacken mehrere Vorteile:

DDoS-Traffic wird bereits im globalen Netzwerk abgefangen

Last wird auf verteilte Edge-Server verteilt

Auch komplexere Angriffsmuster können erkannt werden

Keine Änderungen an WordPress selbst erforderlich

Die Integration erfolgt über eine Anpassung der DNS-Einträge. Alle Anfragen laufen anschließend über das CDN und werden dort auf ihre Legitimität geprüft, bevor sie an die eigentliche Website weitergeleitet werden.

Schützen Sie besonders anfällige WordPress-Endpunkte

Besonders anfällig für Missbrauch sind bestimmte WordPress-Endpunkte wie:

wp-login.php

xmlrpc.php

wp-json/ REST API

Diese Pfade sollten Sie schützen oder begrenzt erreichbar machen. Als Maßnahmen sind zu empfehlen:

Sicherheits-Plugins wie Wordfence oder Solid Security bieten diese Konfigurationen an. Sie erkennen verdächtige Muster und blockieren automatisch bekannte Angriffsquellen.

Backups erstellen

Backups sind kein Luxus, sondern Pflicht. Eine funktionierende Sicherungskette entscheidet im Ernstfall darüber, ob eine WordPress-Seite nach einem Angriff, einem technischen Defekt oder einem Bedienfehler schnell wiederhergestellt werden kann.

Eine vollständige WordPress-Sicherung besteht aus zwei Elementen:

Dateien: Themes, Plugins, Mediathek, Konfiguration

Datenbank: Beiträge, Seiten, Einstellungen, Benutzer

Beide Teile sind für eine funktionierende Wiederherstellung zwingend erforderlich. Die Dateisicherung allein reicht nicht aus, wenn keine Datenbank vorhanden ist. Ebenso ist ein SQL-Dump ohne zugehörige wp-content-Dateien unvollständig.

Das 3-2-1-Prinzip als Backup-Strategie

Ein Backup-System muss zwei Dinge sicherstellen:

- 1.

Die Wiederherstellung eines stabilen, funktionsfähigen Zustands

- 2.

Zugriff auf eine saubere Sicherung, auch wenn der Server kompromittiert wurde

Daraus ergeben sich klare Anforderungen an die Struktur, Häufigkeit und Lagerung von Backups. Das 3-2-1-Prinzip beschreibt eine solche Backup-Strategie:

3 Kopien der Daten

2 unterschiedliche Speicherarten (z. B. Cloud-Backup und lokal)

1 Kopie außerhalb der Produktivumgebung

Backups, die nur lokal auf dem gleichen Server liegen, sind nutzlos, wenn der Server ausfällt oder gehackt wird. Die Sicherung muss physisch oder logisch getrennt vom Live-System gespeichert werden.

Im Video erklärt Alex, wie Sie ein WordPress-Backup beim Anbieter Hostinger erstellen:

Benutzerrechte einschränken

Nicht nur Softwarefehler oder externe Angriffe gefährden eine WordPress-Installation. Auch interne Benutzerkonten stellen ein Risiko dar. Jede zu weit gefasste Berechtigung erhöht die potenzielle Angriffsfläche.

Besonders gefährlich sind vergessene, veraltete oder unkontrollierte Administrator-Zugänge.

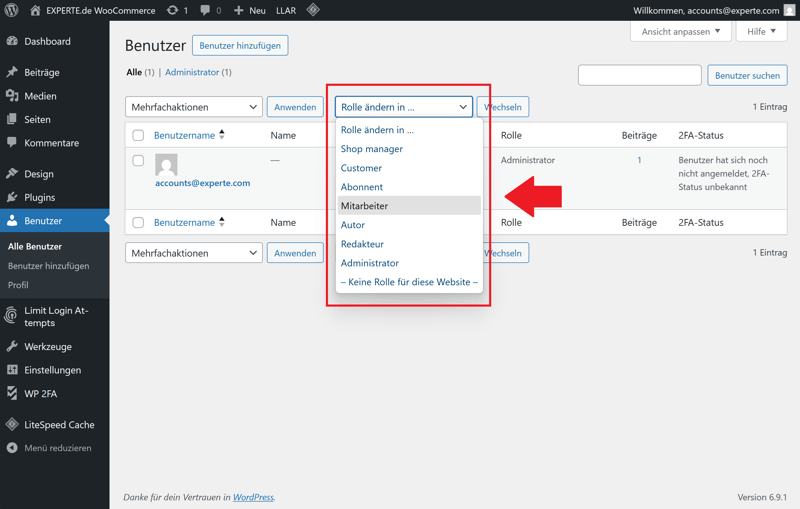

Benutzerrollen sind schnell geändert.

Nutzen Sie das Prinzip der minimalen Rechte

Jeder WordPress-Benutzer sollte exakt die Rechte erhalten, die er für seine Aufgabe benötigt. Dieses Prinzip der minimalen Berechtigung (Least Privilege) reduziert das Schadenspotenzial, falls ein Konto kompromittiert wird.

Ein Redakteur benötigt keinen Zugriff auf Plugins oder Themes.

Ein Administrator, der nicht aktiv arbeitet, gehört deaktiviert oder gelöscht.

WordPress unterscheidet standardmäßig fünf Benutzerrollen mit abgestuften Rechten:

Rolle | Beschreibung |

|---|---|

| Vollzugriff auf alle Funktionen, inklusive Plugin-Installationen |

| Zugriff auf alle Inhalte, inkl. Freigaben und Löschungen |

| Veröffentlichung eigener Beiträge |

| Beitragserstellung ohne Veröffentlichung |

| Profilverwaltung, keine Inhaltsrechte |

Geben Sie jedem Benutzer einen eigenen Account

Gemeinsam genutzte Zugangsdaten sind ein erhebliches Sicherheitsrisiko. Sie verhindern eine klare Nachvollziehbarkeit und erschweren die Zuordnung der Verantwortung. Jeder Benutzer benötigt einen eigenen Zugang, auch bei temporären Rollen.

Bei Agenturen, Freelancern oder Gastautoren sollten Sie strukturiert vorgehen:

- 1.

Definieren Sie vorab ein Zeitfenster

- 2.

Dokumentieren Sie die vergebenen Rechte

- 3.

Kontrollieren Sie Aufgaben nach Abschluss

- 4.

Entfernen Sie die Rechte nach Abschluss wieder

Auf Schadsoftware scannen

Nicht jeder Angriff auf eine WordPress-Seite ist sofort sichtbar. Moderne Schadsoftware arbeitet verdeckt, fügt Backdoors ein, manipuliert Inhalte oder spioniert Daten aus.

Ohne regelmäßige Scans können solche Infektionen über Wochen oder Monate unbemerkt bleiben. Der Schaden wächst in dieser Zeit weiter: Daten werden exfiltriert, Besucher werden auf gefährliche Seiten umgeleitet, und das Ranking in Suchmaschinen leidet.

Ein Malware-Scan erkennt typische Muster, die auf Manipulationen hindeuten. Dazu gehören oft:

veränderte Core-Dateien

eingefügte Skripte in Themes oder Plugins

versteckte iFrames oder Weiterleitungen

obskure Benutzerkonten mit Adminrechten

Schadcode in Posts, Widgets oder Datenbankfeldern

Je früher Sie solche Auffälligkeiten entdecken, desto geringer ist der Schaden. Eine regelmäßige Malware-Überprüfung ist daher ein unverzichtbarer Bestandteil der WordPress-Sicherheit. Auch dabei können Plugins helfen.

Setzen Sie spezialisierte Sicherheits-Plugins ein

Die WordPress-Plugins Wordfence und Sucuri Security haben sich im Bereich Malware-Erkennung bewährt. Beide bieten eine differenzierte Analyse und klare Empfehlungen, wenn sie Änderungen oder Infektionen erkennen.

Wordfence

scannt Core-Dateien, Themes und Plugins auf Integrität

erkennt bekannte Malware-Signaturen

prüft Inhalte wie Beiträge und Kommentare auf verdächtige URLs

ermöglicht Echtzeit-Monitoring und IP-Blocking

unterscheidet zwischen harmlosen Änderungen und Angriffsspuren

Sucuri Security

vergleicht Dateien mit Originalquellen

erkennt Manipulationen, Shells, verschlüsselte Injects

bietet Remote-Scanning unabhängig vom Server

inkludiert ein Website-Firewall-Modul (WAF, kostenpflichtig)

bietet detaillierte Berichte und Clean-up-Optionen

Infektion erkannt – und jetzt?

Wenn Schadcode gefunden wird, zählt jede Minute. Eine strukturierte Vorgehensweise reduziert die Wiederherstellungszeit und minimiert Folgeschäden. So gehen Sie vor, wenn:

Schritt 1: Nehmen Sie die Website sofort offline und sperren Sie sämtliche Zugriffe.

Schritt 2: Identifizieren Sie einen Backup-Stand, der garantiert sauber ist.

Schritt 3: Ersetzen Sie kompromittierte Dateien oder setzen Sie sie vollständig zurück.

Schritt 4: Ändern Sie alle Passwörter von Benutzern sowie sämtliche Datenbank- und Server-Zugänge.

Schritt 5: Aktualisieren Sie WordPress, Plugins und Themes auf den neuesten Stand.

Schritt 6: Werten Sie die Server-Protokolle aus, um den Infektionsweg zu identifizieren.

Schritt 7: Führen Sie nach der Wiederherstellung einen vollständigen Sicherheits-Scan durch.

Wenn kein sauberes Backup vorhanden ist, können Sie eine manuelle Bereinigung vornehmen. Dabei werden verdächtige Dateien, manipulierte Datenbankeinträge und schädliche Code-Injektionen gezielt entfernt.

Fazit: WordPress-Sicherheit ist ein fortlaufender Prozess

WordPress ist nur so sicher wie die Maßnahmen, die Sie treffen. Weil Angreifer meist einfache Schwachstellen ausnutzen, können Sie Ihre Website bereits zuverlässig schützen, wenn Sie ein paar grundlegende Sicherheitsregeln konsequent umsetzen. Halten Sie Ihr System aktuell, vergeben Sie starke Zugangsdaten und erstellen Sie regelmäßige Backups.

Dauerhafte Sicherheit ist jedoch kein einmaliger Schritt, sondern eine kontinuierliche Aufgabe. Sie müssen Ihre WordPress-Instanz im Laufe der Zeit immer wieder prüfen, sichern und pflegen. Wenn Sie diese Aufgaben ernst nehmen und gleich in Ihre Routine integrieren, halten Sie Ihre Website stabil.

Wenn Sie sich nicht selbst um Updates und Backups kümmern möchten, hilft ein Managed Hosting für WordPress weiter. Der Anbieter übernimmt viele technische Aufgaben für Sie und sorgt dafür, dass Ihre Website stabil läuft.